Аналитика DDoS-атак в первом квартале 2025 года

Центр компетенций группы компаний «Гарда» провел исследование изменений ландшафта и особенностей DDoS-атак в первом квартале 2025 года по сравнению с аналогичным периодом 2024 года и четвертым кварталом.

Цель

Цель исследования – определить основные типы атак, которым подвергались компании, и их распределение по отраслям и по типам в первом квартале 2025 года.

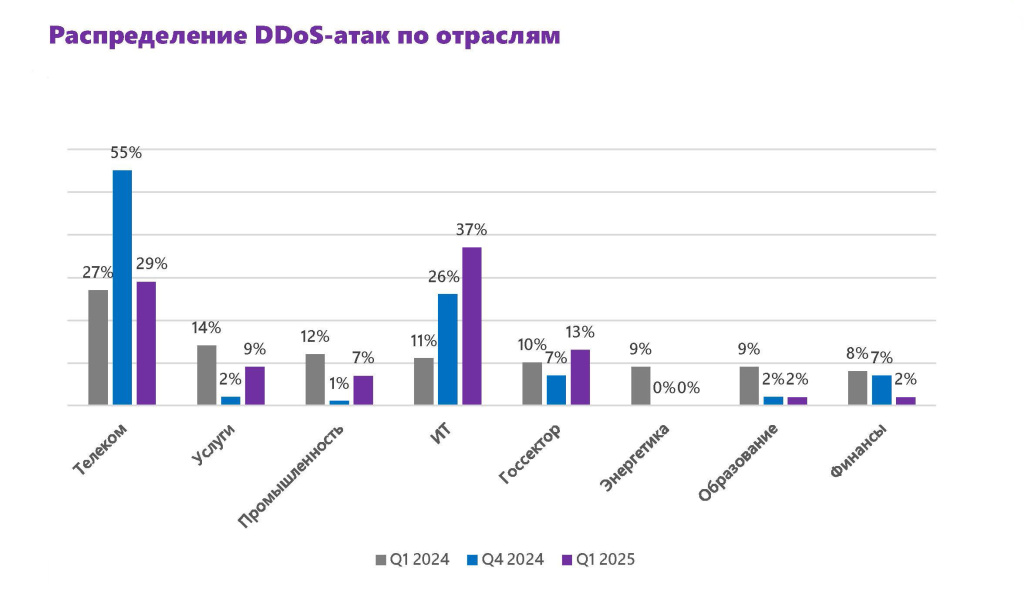

ИТ-компании в начале 2025 года стали главной мишенью злоумышленников ‒ 37% всех зафиксированных атак. Для сравнения, год назад этот показатель составлял лишь 11%. Более чем трехкратный рост ‒ следствие цифровизации и того, что ИТ все чаще становятся точкой входа в экосистемы других интересных для хакеров компаний.

Хотя по сравнению с концом прошлого года давление на телеком-операторов значительно снизилось ‒ с 55% в конце 2024 года до 29% в начале 2025 – этот показатель остается сопоставим с первым кварталом 2024. Это иллюстрирует сезонность интереса к телеком-отрасли у злоумышленников. К концу года на операторов традиционно приходится большая нагрузка ‒ из-за роста активности пользователей перед праздниками и попыток злоумышленников воспользоваться «благоприятным» временем. А в начале года атакующие переключают фокус внимания на другие, более уязвимые на их взгляд, цели.

На третьем месте среди интересов атакующих ‒ госсектор (13%). Его доля почти удвоилась по сравнению с концом прошлого года (7%), что говорит о продолжающемся интересе к государственным цифровым сервисам. Сектор услуг вырос с 2% до 9%, промышленность — с 1% до 7%. Образование и финансы остались внизу списка, но даже у них наблюдается небольшой рост. Все эти изменения говорят о многовекторной тактике, при которой атаки строятся не только на сетевом уровне (L3/L4), но и на прикладном (L7).

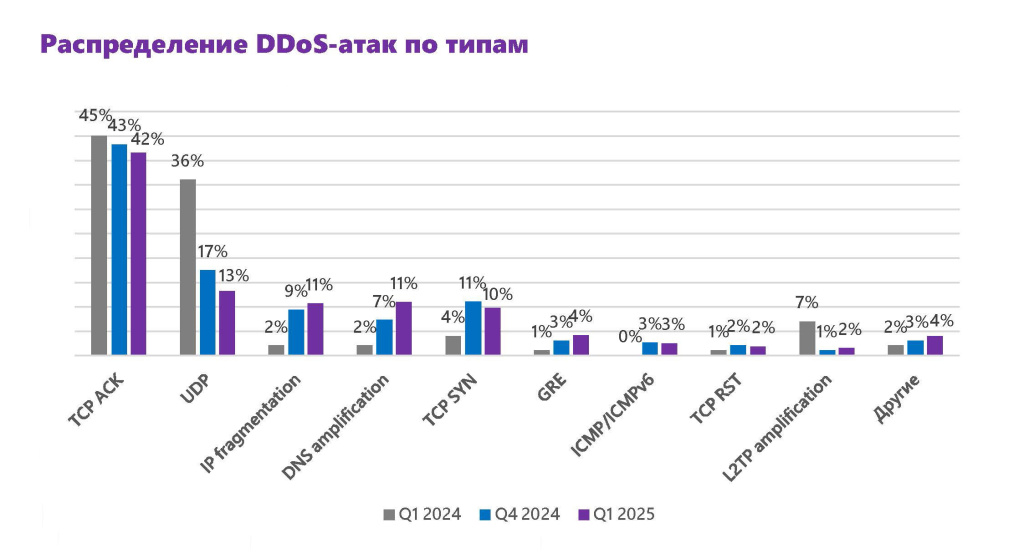

В распределении атак по типам продолжает расти количество DDoS через протокол TCP*, на сетевом и транспортном уровнях (L3 и L4) – с ним связаны 54% всех инцидентов. Это на 4 процентных пункта больше, чем год назад, где на долю TCP приходилась половина атак.

Доля атак с усилением (amplification) тоже планомерно увеличивается: с 10% год назад через 13% в четвертом квартале 2024 и до 17% в первом квартале этого года. Такую же динамику показывают атаки через IP fragmentation: 11% против 2% в Q1 2024. Количество флуд-атак (UDP), наоборот, сокращается почти в три раза – в Q1 2025 они занимают только 13% по сравнению с 36% год назад. Этот сдвиг указывает на приоритет атакующих в сторону более точечных воздействий на приложения и конечных пользователей.

Заключение

Первый квартал года подтверждает закрепившийся тренд на многовекторные атаки. Атакующие пользуются тактикой «разведки боем» и запускают волны, чтобы прощупать реакцию защитных систем и выявить уязвимости. Как и в предыдущие годы, мы наблюдаем цикличность изменений и всплески атак в конце года и в период январских праздников. На этом фоне усиливается смещение в сторону более сложных техник: снижается доля UDP-атак, а на первое место выходят TCP-нагрузки и атаки с усилением. Все это говорит о том, что злоумышленники все чаще нацеливаются не просто на перегрузку каналов, а на точечное выведение из строя сервисов и воздействие на конкретных пользователей.

В материале использованы следующие термины:

- TCP-атаки – атаки через сетевой протокол TCP:

- TCP ACK – атака с использованием большого количества TCP-пакетов, которые подтверждают получение сообщения или серии пакетов

- TCP SYN – отправка в открытый порт сервера массы SYN-пакетов, не приводящих к установке реального соединения по тем или иным причинам

- TCP RST (TCP-reset) – атака, при которой злоумышленник разрывает соединение между двумя жертвами, отправляя одной или обеим фальшивые сообщения с командой прервать соединение

- UDP-флуд – атака, которая провоцирует перегрузку сетевых интерфейсов, занимая всю полосу пропускания трафика.

- L2TP amplification – атака усиления на L2TP (от англ. Layer 2 Tunnelling Protocol – протокол туннелирования второго уровня), используемый при создании VPN-соединений.

- IP fragmentation – атака основана на рассылке чрезмерного количества фрагментированных IP-пакетов, она перегружает вычислительную мощность и ресурсы атакуемой системы.

- DNS amplification – атака усиления, когда к имеющему уязвимость серверу DNS (от англ. Domain Name System, система доменных имен) отправляется поддельный запрос о домене, а его ответ значительного размера высылается серверу-жертве, в результате канал связи переполняется ответами.

- ICMP/ICMPv6 флуд – атака с помощью поддельных ICMP/ICMPv6-пакетов с широкого диапазона IP-адресов для переполнения каналов связи.

- GRE – это разновидность «атаки с усилением». GRE (Generic Routing Encapsulatio, общая инкапсуляция маршрутов) – это туннельный протокол, который инкапсулирует различные сетевые протоколы в пакеты Internet Protocol. При атаке GRE Floods на уязвимые устройства посылаются GRE-пакеты с поддельным IP-адресом жертвы, в результате чего устройства отправляют на адрес жертвы значительно больший объем ответа, что приводит к истощению ресурсов на стороне атакуемого.