Аналитики R-Vision назвали наиболее опасные уязвимости 2025 года

Аналитики компании R-Vision провели анализ и выделили уязвимости, которые представляют наибольшую опасность в декабре, а также подвели итоги разбора уязвимостей за 2025 год.

Трендовые уязвимости декабря 2025 года

Уязвимость React

CVE-2025-55182 | BDU:2025-15156 : Удаленное выполнение кода в ReactCVSS: 10 | вектор атаки: сетевой

В начале декабря была раскрыта критическая уязвимость в механизме React Server Components (RSC). Уязвимость возникает при использовании серверных функций (Server Actions), когда данные, пришедшие от пользователя по HTTP-запросу, ошибочно интерпретируются как внутренние доверенные серверные данные. Проблема связана с некорректной обработкой входящих данных при загрузке JavaScript-модулей на сервере. Уязвимость затрагивает пакеты react-server-dom-webpack, react-server-dom-parcel и react-server-dom-turbopack и проявляется при обработке специально сформированных входящих данных, содержащих параметр hasOwnProperty. Эксплуатация возможна удалённо без аутентификации путём отправки специально сформированного HTTP-запроса к уязвимой серверной функции и затрагивает приложения, использующие React RSC и Next.js с App Router.

5 декабря 2025 агентство CISA добавило уязвимость в каталог Known Exploited Vulnerabilities (KEV), подчеркнув необходимость оперативного устранения из-за подтверждённых случаев эксплуатации.

Успешная эксплуатация может привести к полной компрометации устройства, выполнению произвольного кода, краже данных или установке вредоносного ПО.

Для устранения уязвимости необходимо обновить React и связанные пакеты React Server Components (react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack) до версий, содержащих исправления уязвимости.

Уязвимость Windows

CVE-2025-62221 | BDU:2025-15480 : Локальное повышение привилегий в WindowsCVSS: 7.8 | Вектор атаки: локальный

Microsoft раскрыла критическую уязвимость в драйвере Windows Cloud Files Mini Filter Driver, которая активно эксплуатировалась злоумышленниками до выхода обновлений безопасности. Уязвимость связана с ошибкой типа Use-After-Free, возникающей из-за некорректного управления памятью в драйвере.

Эксплуатация уязвимости позволяет локальному злоумышленнику с низкими привилегиями повысить их до уровня SYSTEM, получив полный контроль над системой. Уязвимый компонент присутствует в Windows по умолчанию и используется независимо от установки облачных сервисов синхронизации файлов, что значительно расширяет число потенциально затронутых систем.

Уязвимость была добавлена агентством CISA в Каталог известных эксплуатируемых уязвимостей (KEV) с обязательным сроком устранения до 30 декабря 2025 года.

Локальное повышение привилегий до уровня SYSTEM позволяет атакующему полностью скомпрометировать хост – установить бэкдоры, отключить средства защиты и получить доступ к конфиденциальным данным. В корпоративной среде это может привести к краже учётных данных и последующему горизонтальному перемещению по сети и компрометации критичных сервисов.

9 декабря вендор выпустил обновление безопасности, рекомендуется как можно скорее установить его на все затронутые продукты.

Уязвимость Fortinet

CVE-2025-59718 | BDU:2025-15540:

Обход аутентификации SSO в нескольких продуктах Fortinet

CVSS: 9.8 | Вектор атаки: сетевой

Данная критическая уязвимость, позволяющая выполнить обход аутентификации, затрагивает несколько продуктов Fortinet, в частности FortiOS, FortiWeb, FortiProxy и FortiSwitchManager. Атакующий может получить несанкционированный доступ без учетных данных, отправив злонамеренно созданный SAML-ответ из-за неправильной проверки криптографической подписи.

Эксплуатация уязвимости возможна в том случае если на вышеперечисленных продуктах включена настройка SSO FortiCloud для входа на административную панель через единый вход (Single Sign-On). Данная настройка по умолчанию отключена, но при регистрации устройства через FortiCare она включится автоматически.

Уязвимость добавлена в Каталог известных эксплуатируемых уязвимостей (KEV) 16 декабря 2025 года с рекомендованным сроком устранения в 7 дней (до 23.12.2025).

Успешная эксплуатация может позволить атакующему получить административный доступ и скомпрометировать устройство.

Для устранения необходимо обновить ПО до рекомендуемых версий.

Также нужно отключить настройку SSO FortiCloud. Это можно сделать 2 способами: через графический интерфейс, либо через CLI:

- Через GUI – Перейдите в раздел: Система –> Настройки. В разделе Single Sign-On найдите опцию FortiCloud SSO. Установите переключатель в положение Disable.

-

Через CLI – используйте следующие команды:

config system global

set admin-forticloud-sso-login disable

end

Наиболее громкие уязвимости по итогам 2025 года

В течение 2025 году команда RVD оптимизировала процессы поиска, обработки и определения уязвимостей, которые называются «трендовыми». И благодаря внедрению процессов мониторинга уязвимостей в публичном пространстве и последующей автоматизации в настоящий момент более 60% уязвимостей, которые попадают в «воронку», впоследствии получают статус «трендовой»

Команда последовательно анализировали трендовые уязвимости. На основе наработанной экспертизы в июле этого года команда опубликовала первый публичный дайджест по трендовым уязвимостям. Теперь настало время подвести итоги уходящего года.

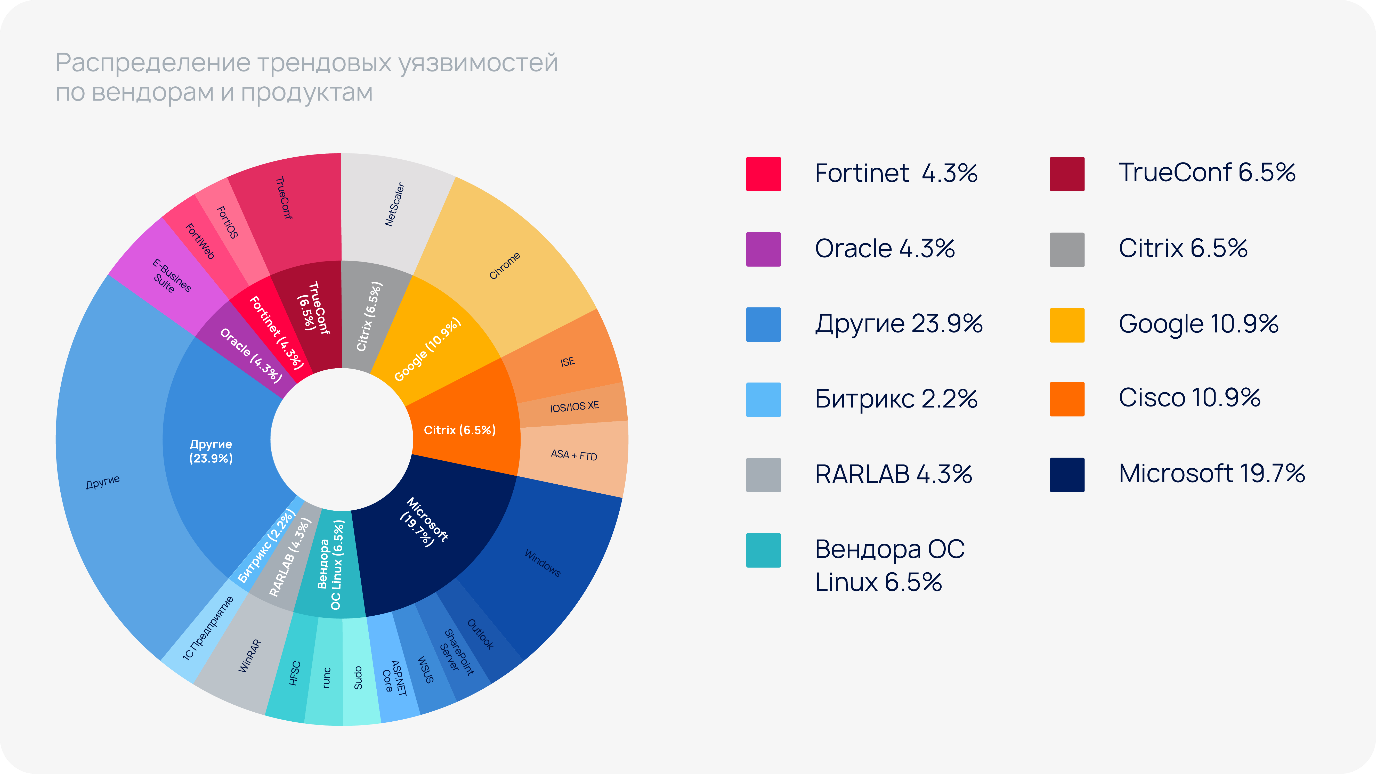

По данным R-Vision, наибольшее количество критичных уязвимостей в 2025 году пришлось на продукты Microsoft (19,7%), Cisco (10,9%) и Google (10,9%).

Вспомним самые громкие уязвимости этих вендоров.

- Microsoft

Одной из самых опасных стала цепочка уязвимостей в Microsoft SharePoint Server (CVE-2025-53770 и CVE-2025-53771). Атака с помощью ToolShell проходит в 3 этапа. На первом этапе эксплуатируется уязвимость CVE-2025-53771, позволяющая обойти проверки аутентификации и получить доступ к системе. Далее используется уязвимость CVE-2025-53770: обладая привилегированным доступом, атакующий передаёт вредоносный код в теле запроса POST, что приводит к десериализации объекта в исполняемый код на сервере SharePoint и позволяет выполнять произвольные команды. На заключительном этапе применяется специализированная веб-оболочка для кражи ValidationKey и DecryptionKey, обеспечивающих проверку подлинности пользователей и защиту данных сессий, что даёт злоумышленнику длительный контроль над системой и возможность запускать новые вредоносные программы на скомпрометированном сервере.

Еще одна критичная уязвимость была выявлена в Windows Server Update Services (CVE-2025-59287).

Удалённый атакующий может отправить специально сформированный SOAP-запрос, в котором вредоносный пейлоад передается в параметре AuthorizationCookie. После расшифровки содержимое параметра десериализуется как доверенный объект. Для успешной атаки не требуются учётные данные или взаимодействие с пользователями системы.

Эксперты R-Vision подчеркнули, что Microsoft остается самой распространённой ОС, поэтому необходимо следить за актуальностью установленных обновлений.

14 октября 2025 году была завершена поддержка Windows 10. Чтобы обеспечивать получение актуальных обновлений, следует запланировать переход на Windows 11.

- Cisco

Cерьёзную угрозу в 2025 году представляли уязвимости в продуктах Cisco Adaptive Security Appliance (ASA) и Cisco Firepower Threat Defense (FTD), цепочка CVE-2025-20362 и CVE-2025-20333.

Атакующий первично эксплуатируют уязвимость CVE-2025-20362 в веб-сервере VPN продуктов Cisco (ASA/FTD). Эксплуатация этой уязвимости даёт неаутентифицированный доступ к защищённым устройствам. Полученный доступ используют для дальнейшей эксплуатации уязвимости CVE-2025-20333, которая приводит к ошибке переполнения буфера (CWE-120), что позволяет добиться удаленного выполнения кода с правами суперпользователя. Это может привести к компрометации всего устройства атакующими.

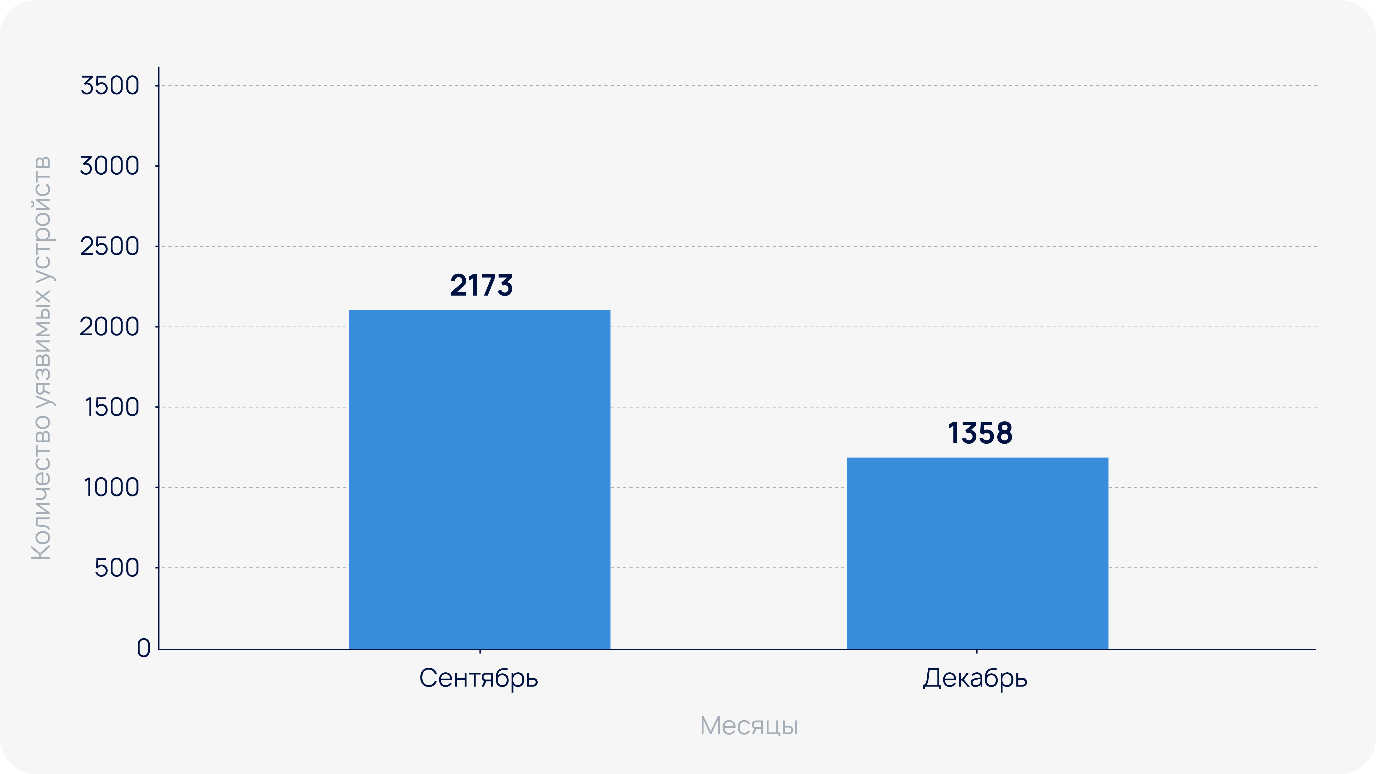

Согласно информации ShadowServer, количество уязвимых устройств снижалось крайне медленно, всего на 815 инсталляций за два месяца, что указывает на сложности получения обновлений, в том числе из-за прекращения поставок Cisco в России с марта 2022 года.

- Google Chrome

Одной из наиболее опасных уязвимостей Google Chrome по итогам года стала CVE-2025-6558 в ядре Chromium. При этом данная уязвимость также встречалась и в других браузерах на базе ядра Chromium: Microsoft Edge, Opera, Яндекс Браузер.

Уязвимость в модулях ANGLE и GPU позволяет атакующему выходить за рамки песочницы Chrome, используя низкоуровневые операции графического процессора, которые браузеры обычно изолируют.

Для эксплуатации уязвимости достаточно перейти на подготовленную веб-страницу без дополнительных действий от пользователя, что может привести к компрометации конечного устройства. Это упрощает путь начала целенаправленной атаки.