DevSecOps для CTO: как обеспечить безопасность и ускорить разработку?

В современном мире, где киберугрозы растут с каждым днем, безопасность программного обеспечения становится критически важной для бизнеса. Вячеслав Бессонов, основатель провайдера IT-решений Hilbert Team, в прошлом разработчик и CTO, в этой статье объясняет, почему техническим директорам важно не игнорировать методологию DevSecOps.

Почему вам важно обратить внимание на DevSecOps

Вместо предисловия, приведу для примера две типичные ситуации, которые я сам не раз наблюдал на рынке, и, думаю, вы тоже.

1 история: Одна компания долгое время разрабатывала продукт, но спустя всего пару месяцев после долгожданного релиза подверглась хакерской атаке, в результате которой были слиты пользовательские данные. Причиной инцидента стала уязвимость в сторонней библиотеке, интегрированной в код продукта. Несмотря на то, что сам код был тщательно проверен, уязвимость в библиотеке осталась незамеченной. В результате атаки компания столкнулась с серьезными последствиями, включая утечку данных, финансовые потери и ущерб репутации.

Вывод: Такой сценарий, к сожалению, не редкость в современном мире. Классический пример атаки на цепочку поставок — когда злоумышленник тайно внедряет вредоносный код в легитимное программное обеспечение. По данным Cyble, в 2024 году атаки на цепочку поставок происходили как минимум раз в два дня.

2 история: Компания, стремясь обеспечить максимальную безопасность своего продукта, решила привлечь команду специалистов по информационной безопасности для проведения финального аудита перед релизом. Однако на финальной стадии тестирования была обнаружена критическая уязвимость, и релиз пришлось отложить на несколько месяцев. Это вызвало дополнительные финансовые затраты и недовольство руководства.

Вывод: Это доказывает нам, что традиционный подход к обеспечению безопасности, когда она рассматривается как отдельный этап в конце разработки, уже не работает. Мир меняется слишком быстро, а риски растут с каждым днем.

Что же делать? Ответ кроется в методологии DevSecOps.

DevSecOps — это философия и практика, интегрирующая безопасность в каждый этап жизненного цикла разработки программного обеспечения. Это не просто набор инструментов, а изменение мышления, когда безопасность становится неотъемлемой частью процесса, от идеи до эксплуатации.

Давайте резюмируем, почему техническому директору важно не игнорировать эту тенденцию.

Ключевые выгоды DevSecOps для СТО:

- DevSecOps помогает предотвратить утечки данных и кибератаки, которые могут привести к серьезным финансовым и репутационным потерям для компании.

- DevSecOps позволяет быстрее выводить безопасные продукты на рынок, что дает конкурентное преимущество бизнесу.

- DevSecOps способствует созданию более надежного и безопасного программного обеспечения, что повышает удовлетворенность клиентов и лояльность к бренду.

- DevSecOps помогает компаниям соблюдать требования законодательства в области защиты данных и ИБ, что позволяет избежать штрафов и санкций.

Отмечу, что в начале 2025 года количество запросов на DevSecOps-услуги возросло на 30%, по сравнению с предыдущим годом по данным одного из российских исследований. А это говорит о том, что все больше компаний стремятся минимизировать риски и избежать серьезных проблем в будущем, несмотря на то что это требует пересмотра подхода к разработке и оптимизации процесса.

Как работает DevSecOps

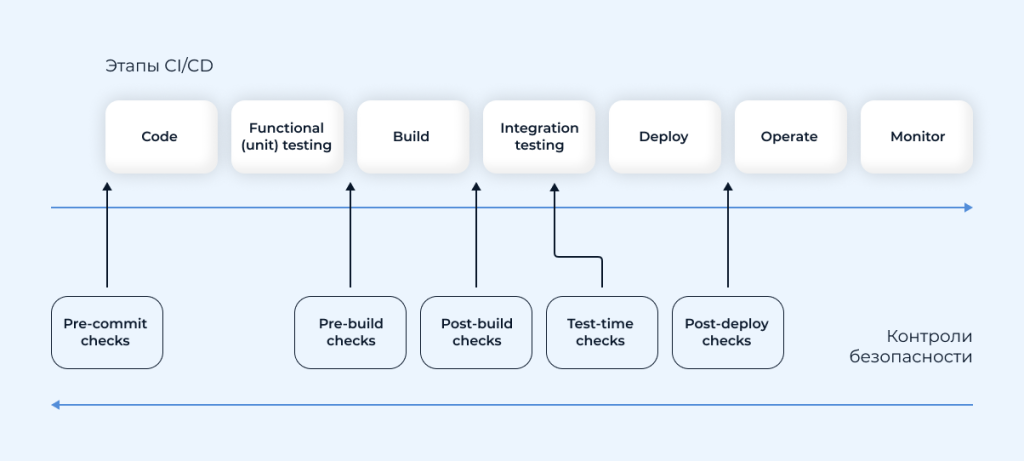

Давайте разберемся, какие проверки проводятся на каждом этапе пайплайна и какие инструменты для этого используются.

- Pre-commit

Проверка на локальных машинах разработчиков исходного кода перед тем, как он попадает в систему контроля версий. Это помогает выявить уязвимости еще до того, как они попадут в удаленный репозиторий. - Pre-build

После того, как код попал в систему контроля версий, запускаются более глубокие проверки. Используются такие инструменты как: - Secret Detection ищет утечки секретных данных, таких как пароли, токены доступа, ключи API, прямо в коде.

- SAST (Static Application Security Testing) анализирует исходный код на наличие уязвимостей без запуска приложения.

- OSA (Open Source Analysis) позволяет не допускать попадания небезопасных Open Source-компонентов в контур разработки и в сами продукты.

- SCA (Software Composition Analysis) сканирует зависимости проекта на наличие уязвимостей.

- Post-build

После сборки приложения из исходного кода проводится дополнительная проверка собранного артефакта (например, Docker-образа). Здесь также используются SCA, но уже для анализа бинарных файлов. - Test-time

Во время тестирования приложения используются более продвинутые инструменты: - DAST (Dynamic Application Security Testing) анализирует приложение в процессе работы, имитируя атаки хакеров.

- IAST(Interactive Application Security Testing) повышает точность динамического тестирования, потому что дает больше информации о работе приложения благодаря анализу кода.

- OAST (Out-of-band Application Security Testing) находит уязвимости, которые не видит DAST.

- Post-deploy

На этапе эксплуатации приложения также необходимо проводить проверки безопасности, чтобы выявить возможные проблемы, когда приложение находится в реальной среде: - MAST (Mobile Application Security Testing) анализирует защищенность мобильных приложений.

- Container Security обеспечивает контейнерную безопасность.

- WAF (Web Application Firewall) обеспечивает защиту веб-приложений. Это инструмент для фильтрации трафика. Он работает на прикладном уровне и защищает веб-приложения, анализируя трафик HTTP/HTTPS.

- На первом этапе мы проводим DevSecOps-аудит, который позволяет оценить зрелость процессов по безопасности и объем необходимых работ по внедрению инструментов.

- На втором этапе происходит непосредственно внедрение выбранных AppSec-анализаторов и инструментов для управления уязвимостями.

- На заключительном этапе мы предлагаем обучение для инженерной команды заказчика и ежемесячную поддержку, если есть необходимость.

Постоянный мониторинг безопасности позволяет своевременно выявлять и реагировать на возникающие угрозы:

Важно внедрить инструмент для агрегации и управления всеми уязвимостями, найденными различными анализаторами. Это могут быть ASOC (Application Security Orchestration and Correlation) или ASPM (Application Security Posture Management).

Получите бесплатно обзор отечественных DevSecOps-инструментов, со всеми преимуществами и особенностями.

В рамках внедрения DevSecOps недостаточно просто установить инструменты для обнаружения уязвимостей. Важно, чтобы все отделы компании, включая разработчиков, тестировщиков, безопасность и операционные команды, были готовы работать с результатами. Это требует организации четких процессов для классификации и приоритезации уязвимостей, создания внутренней политики устранения проблем в зависимости от их серьезности, а также распределения ролей и ответственных.

Кроме того, важно организовать обучение сотрудников, чтобы все понимали важность безопасности на каждом этапе разработки и могли эффективно взаимодействовать для минимизации рисков. Только в таком случае можно обеспечить надежную защиту и быстро реагировать на потенциальные угрозы.

Сложности внедрения DevSecOps

Внедрение DevSecOps может столкнуться с рядом трудностей. Одной из них является культурный разрыв между разработчиками и специалистами по безопасности. Разработчики стремятся к быстрой доставке продукта, а специалисты по безопасности — к его максимальной защищенности. Этот конфликт интересов может затруднить внедрение DevSecOps.

Кроме того, интеграция различных инструментов безопасности в существующую инфраструктуру разработки может оказаться сложной задачей и повлиять на скорость разработки. Однако важно понимать, что замедление разработки на начальных этапах – это инвестиция в долгосрочную безопасность. В дальнейшем, когда процессы будут отлажены, а инструменты интегрированы, скорость разработки, наоборот, может увеличиться благодаря раннему обнаружению и устранению уязвимостей.

Также проблемой может стать отсутствие специалистов, обладающих как навыками разработки, так и знаниями в области безопасности. И не будем забывать о том, что внедрение DevSecOps требует инвестиций в новые инструменты, обучение сотрудников и изменение процессов, но, как мы уже выяснили, в дальнейшем, это может значительно сэкономить бюджет.

Как Hilbert Team может поддержать внедрение DevSecOps

Hilbert Team предоставляет комплексную услугу по внедрению DevSecOps, которая включает в себя большой портфель российских и/или Open Source-инструментов, их интеграцию в контур заказчика, а также дальнейшую поддержку и обучение команд заказчиков.

Если вам интересно разобраться, как внедрить DevSecOps в вашей организации, предлагаем записаться на бесплатную консультацию, где эксперты Hilbert Team разберут вашу текущую ситуацию и предложат решения, которые помогут настроить процесс безопасной разработки ваших приложений.

Контакты

https://ru.hilbertteam.com/

contact@hilbertteam.com

+7 499 455 17 35

Telegram-канал: @hilbertteam