Построение модели угроз информационной безопасности

Информационная безопасность является критически важным аспектом для любой современной организации. В условиях растущих киберугроз и увеличения объема данных, которые необходимо защищать, оценка рисков и построение эффективных моделей угроз становятся неотъемлемой частью управления безопасностью.

Анатолий Скородумов, менеджер по информационной безопасности специальных проектов JSOC компании «Ростелеком Солар», представил на воркшопе Global CIO методы и подходы к оценке рисков информационной безопасности, а также рассказал о роли международных стандартов и инструментов, таких как методика ФСТЭК и матрица MITRE. Особое внимание он уделил формированию модели угроз, определению объектов воздействия и разработке мер предотвращения угроз. Он также подчеркнул важность учета при построении систем ИБ различных негативных последствий действий внутренних и внешних нарушителей.

Оценка рисков

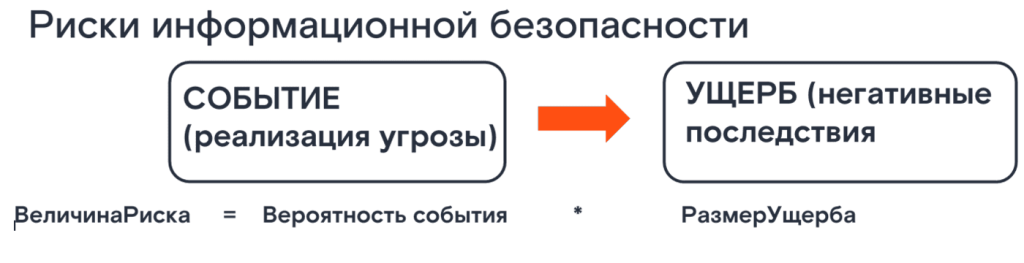

Оценка рисков информационной безопасности включает оценку вероятности событий и размера ущерба. Важно понимать, что риски всегда конкретны и связаны с ущербом. Встраивание оценки рисков в существующие процессы организации помогает избежать проблем. Количественная оценка рисков возможна при наличии процесса оценки рисков в организации. Если нет процесса количественной оценки, рекомендуется использовать качественную оценку рисков.

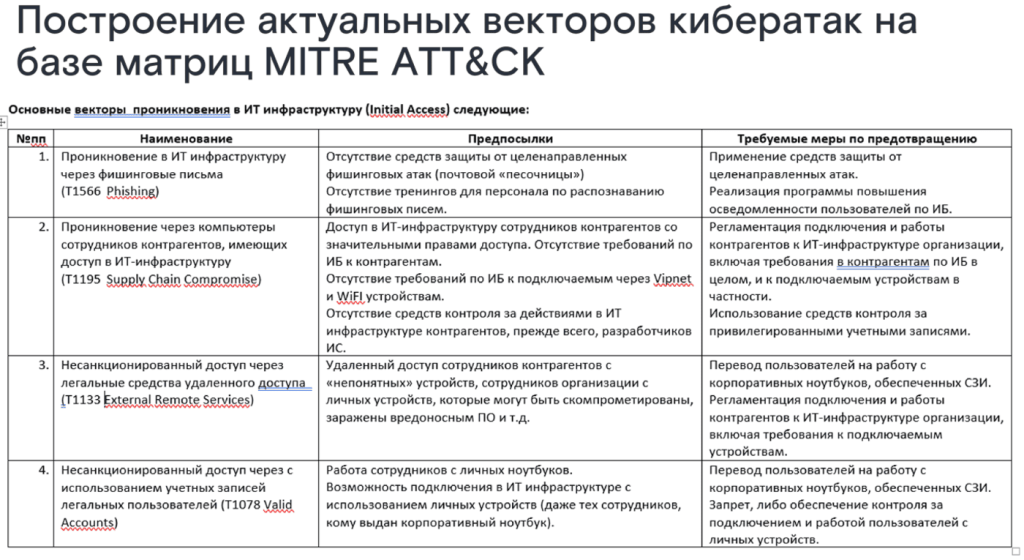

На базе международных стандартов создана методика ФСТЭК, которая включает в себя подходы с использованием матрицы MITRE. Документ сложен в исполнении и реализации, но важен для построения модели угроз.

Если база данных угроз не поддерживает методику, это затрудняет ее применение. Важно понимать, как строить модели угроз по методике, разработанной ФСТЕК. Исходные данные включают базу данных, документацию на системы, шаблоны атак и описание бизнес-процессов. Обычно используют три этапа: определение негативных последствий, объектов воздействия и оценка возможной реализации угроз.

Методика описывает три категории негативных последствий. Их количество невелико, однако рекомендуется расширять перечень негативных последствий в каждой организации. При этом важно определять негативные последствия сверху вниз, начиная с недопустимых рисков.

Примеры недопустимых рисков: прекращение деятельности организации, неприемлемый финансовый ущерб, утрата клиентской базы. Важно учитывать все возможные сценарии и все негативные последствия уже на этапе определения.

Исходные данные включают базу данных, документацию на системы, шаблоны атак и описание бизнес-процессов. Методика описывает три категории негативных последствий, и, хотя их перечень небольшой, рекомендуется расширять перечень негативных последствий в каждой организации. При этом важно определять негативные последствия сверху вниз, начиная с недопустимых рисков.

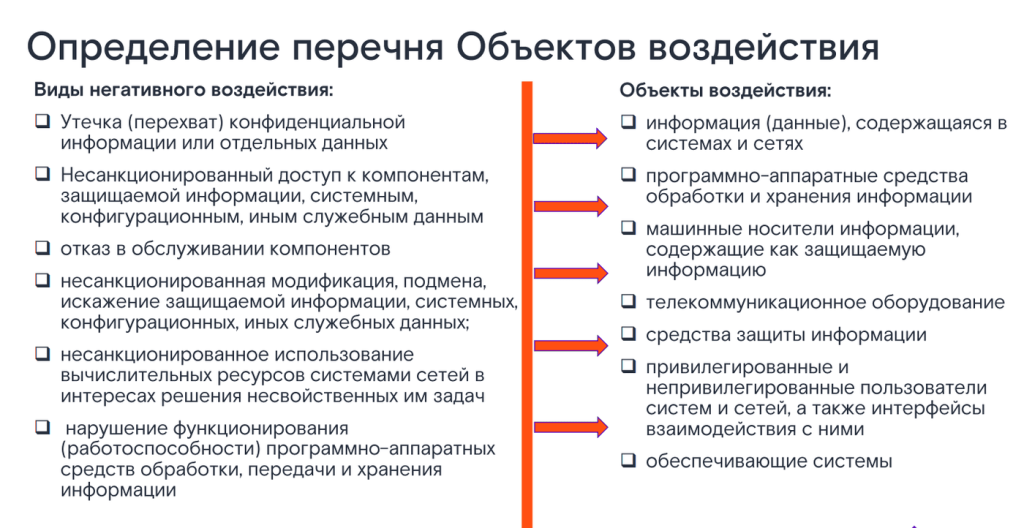

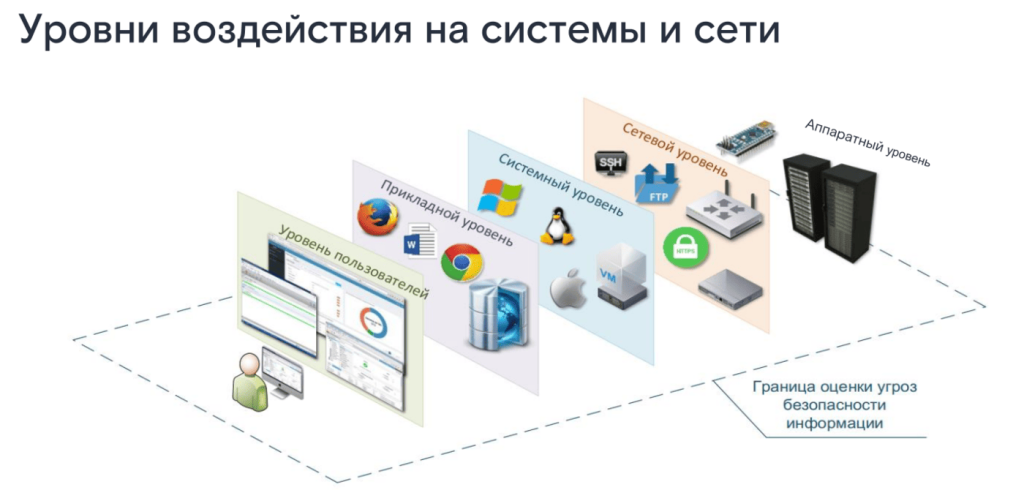

Виды негативного воздействия включают утечку несанкционированного доступа, отказ в обслуживании и другие стандартные нарушения. Необходимо также определить интерфейсы, через которые можно воздействовать на объекты. Важно учитывать такие интерфейсы на всех уровнях, начиная с аппаратного и заканчивая уровнем пользователей.

Что касается объектов воздействия, то в большой инфраструктуре их может насчитываться десятки тысяч. Начинать нужно с крупных элементов инфраструктуры и потом детализировать ее. При этом не стоит пытаться сразу построить всю иерархию объектов воздействия.

В зависимости от уровня сервиса ответственность за формирование модели угроз может лежать на организации или на провайдере услуг. Важно запрашивать у провайдера оценку угроз и рисков. Если он не проводит оценку рисков, то организация берет ответственность на себя и должна оценивать угрозы как максимальные.

Модели нарушителей и способы реализации угроз

Методика требует формирования модели нарушителей. Для этого определяются основные категории нарушителей. Для построения системы безопасности важно определить максимальный уровень возможностей нарушителя. Нарушители могут быть внутренними и внешними. Внутренние нарушители имеют больше возможностей по доступу к информации.

Неумышленные действия внутренних нарушителей часто приводят к утечкам данных. Внешние нарушители также могут быть причиной утечек, но в меньшей степени. Сговор внешних и внутренних нарушителей увеличивает их возможности. Важно учитывать все интерфейсы, на которые может воздействовать злоумышленник. Основные способы: использование вредоносного ПО, уязвимостей, установка закладок. Важно учитывать все интерфейсы, на которые может воздействовать злоумышленник.

Как сформировать модель угроз?

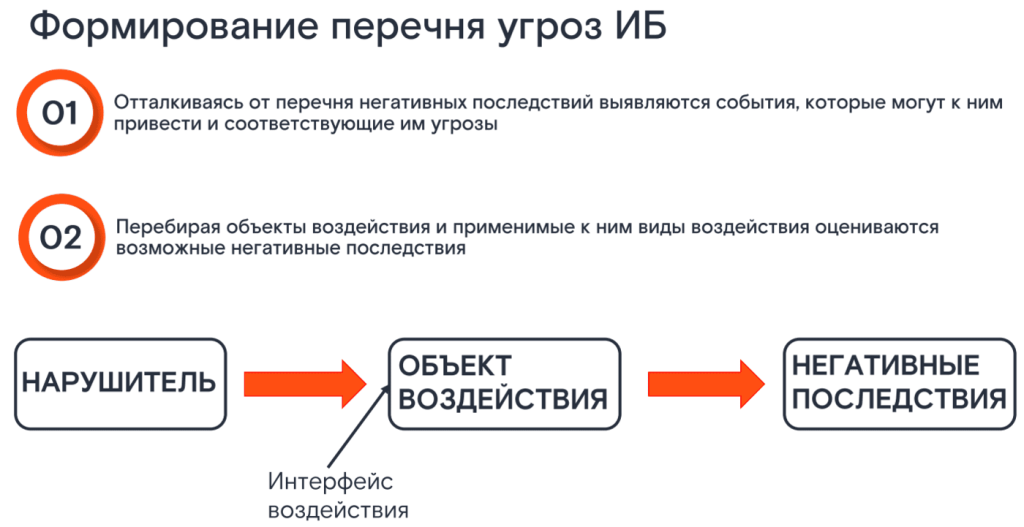

Какие подходы можно использовать для формирования модели угроз? Первый подход состоит в том, чтобы отталкиваться от перечня негативных последствий, второй – перебирать все объекты воздействия и варианты воздействия. Первый подход более удобен для закрытия очевидных угроз.

Стоит отметить, что база данных уязвимостей ФСТЕК не помогает при формировании модели угроз. Угрозы и техники смешаны и не структурированы, что затрудняет их использование. Для более детального анализа рекомендуется применять матрицу MITRE.

Стандарт требует определить, какие угрозы актуальны для организации. Пример: несанкционированное списание денежных средств бухгалтером. Несанкционированные операции могут проводить внутренние нарушители, а внешние – проникать в инфраструктуру. Современная парадигма безопасности предполагает, что любая ИТ-инфраструктура может быть взломана.

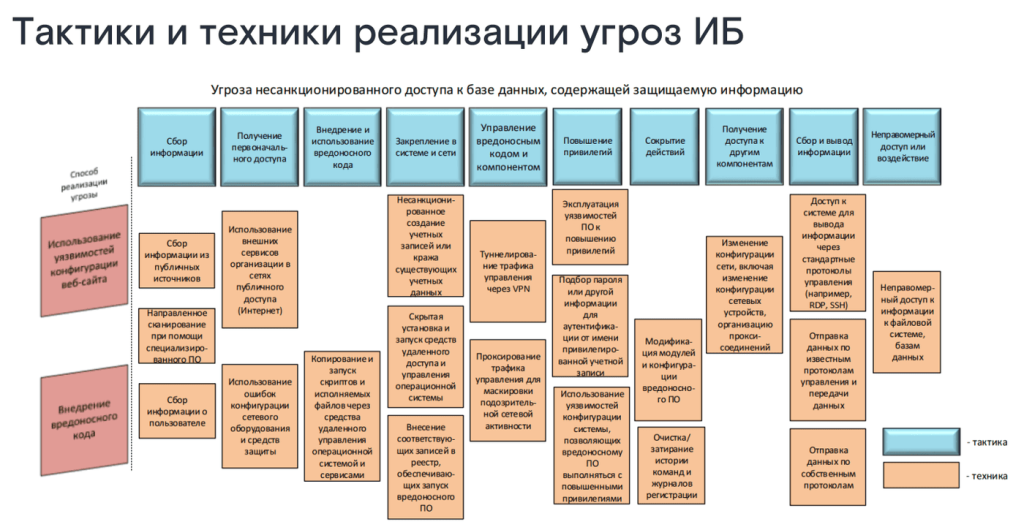

В матрице MITRE выделены 14 этапов, которые формируют тактики и техники. Рекомендуется использовать оригинальную матрицу MITRE, а не методику. Матрица MITRE помогает планировать развитие системы информационной безопасности. При этом оценивается возможность реализации угрозы, а не весь сценарий. Важно также определить, насколько актуален риск для организации. Матрица помогает выявить релевантные для организации техники и разработать меры противодействия им. Она постоянно обновляется, что делает её полезным инструментом.

Модели и меры предотвращения угроз

Подходы к формированию модели угроз могут быть разными. Первый подход – отталкиваться от перечня негативных последствий, второй – перебирать все объекты и варианты воздействия. Первый подход более удобен для закрытия очевидных угроз.

Также есть два основных подхода к стратегии информационной безопасности: риск-ориентированный и комплаенс-ориентированный. Для оценки рисков важно привлечение бизнеса и экономических подразделений. Важно также учитывать цели и мотивацию различных типов нарушителей. Например, до 2020 года DDoS-атаки не были актуальны, но изменились внешние условия. Для построения сценариев реализации угроз можно использовать матрицу MITRE.

Матрица MITRE постоянно обновляется и развивается. Она помогает планировать развитие системы информационной безопасности. Рекомендуется использовать оригинал матрицы, а не адаптированные версии. Важно оценить возможность реализации угрозы, а не выстраивать полностью сценарий.

Меры предотвращения угроз не стандартизированы, но доступны переводы зарубежных стандартов. Важно понимать, что средства защиты противодействуют конкретным техникам, а последствия атак индивидуальны для каждой организации. Также следует различать угрозы, уязвимости и риски.

Для организации защиты при выходе за периметр существует три варианта: включение устройства в защищенный контур, создание защищенной рабочей области, проверка устройства. Промежуточный вариант – проверка устройства и предоставление ограниченного доступа.

Заключение

Оценка рисков информационной безопасности включает анализ вероятности событий и возможного ущерба. Важно встроить этот процесс в текущие процедуры организации для минимизации проблем. Количественная оценка возможна только при наличии установленного процесса оценки рисков в компании. Если такого процесса нет, то используется качественная оценка.

Модель угроз должна учитывать различные виды негативных последствий, таких как прекращение деятельности организации, неприемлемый финансовый ущерб и потеря клиентской базы. Объектами воздействия могут быть крупные элементы инфраструктуры, такие как серверы и рабочие станции. Формирование модели нарушителей должно учитывать возможности как внутренних, так и внешних нарушителей. Матрица MITRE помогает планировать развитие системы информационной безопасности, выявляя актуальные для организации техники и разрабатывая меры противодействия.

Вопросы и ответы

Как строится защита информационной безопасности при выходе за периметр?

Есть три варианта: включение устройства в защищенный контур, создание защищенной рабочей области, проверка устройства. Промежуточный вариант – проверка устройства и предоставление ограниченного доступа, доверие к устройству сотрудника или создание виртуальной машины для работы.

Насколько безопасно использование сервисов для бизнес-процессов?

Сотрудники могут загружать информацию во внешние сервисы. Важно учитывать, что безопасность сервиса не контролируется компанией. В этом случае необходимо исходить из худших предположений о безопасности.

Как обосновать необходимость регулярных тестов на проникновение?

Бизнес может не захотеть платить за повторные тесты на проникновение. Важно объяснить цель проведения тестов и опираться на изменения в инфраструктуре. Процесс отработки результатов тестов должен быть хорошо организован. Также важна периодичность проведения тестов на проникновение. Важно договориться с бизнесом о регулярности тестов, используя переговоры и аргументацию. При этом внешний тест может не выявить уязвимости, внутренний тест требует тщательной работы. Задача тестов – найти наиболее простые и актуальные пути проникновения.

Возможны разные подходы к внешнему и внутреннему тестированию. Внешний тест проводится чаще из-за постоянных обновлений периметра. Внутренний тест можно проводить реже, так как проникнуть внутрь периметра сложнее.