Анатомия ИБ-аутсорсинга: от запуска услуги до первых результатов

Эксперт «СёрчИнформ» рассказала, как изнутри выглядит услуга аутсорсинга информационной безопасности и что получают от сервиса заказчики.

Рынок услуг динамично развивается – организации предпочитают передать часть бизнес-процессов на аутсорсинг: маркетинг, ИT, HR, бухгалтерию, поддержку клиентов и многое другое. Информационная безопасность – не исключение. Все больше компаний доверяют защиту от рисков ИБ специализированным провайдерам услуг. Это проще, быстрее и дешевле, чем создание «с нуля» собственной службы ИБ, закупка и настройка защитных решений, разработка регламентов.

Руководитель направления франшизы ИБ-аутсорсинга «СёрчИнформ» Елена Гавриленко рассказала, как ИБ-аутсорсинг устроен изнутри, когда стоит использовать услугу, как выстроить эффективную работу с внештатным аналитиком и получить максимальный результат.

Информационная безопасность «по подписке»

ИБ-аутсорсинг от «СёрчИнформ» – комплексная услуга, в рамках которой заказчик получает специализированное ПО для выявления внутренних инцидентов ИБ и опытного аналитика, который мониторит ситуацию в компании и предотвращает нарушения. Это альтернатива штатной службе информационной безопасности для компаний, у которых нет возможности самостоятельно выстраивать ИБ-отдел и защиту.

«СёрчИнформ» с 2019 года оказывает заказчикам услугу ИБ-аутсорсинга, а с 2023 года – привлекла в партнеры более 100 сервисных ИТ- и ИБ-компаний, чтобы закрыть потребность региональных заказчиков во внутренней информационной безопасности. Аналитики провайдера выявляют угрозы со стороны сотрудников: работу на конкурентов, пустую трату рабочего времени, откаты, мошеннические схемы и пр. Заказчики получают защиту на базе трех систем:

- DLP «СёрчИнформ КИБ» для борьбы с утечками, мониторинга, анализа данных контроля рабочего времени и эффективности персонала.

- DCAP «СёрчИнформ FileAuditor» для аудита файловой системы, поиска нарушений прав доступа к документам и отслеживания изменений в критичных данных.

- Системы профилирования персонала «СёрчИнформ ProfileCenter» для оценки психологической атмосферы в коллективе и обнаружения деструктивного поведения сотрудников.

Как в компании запускают ИБ-аутсорсинг?

Заказчик заполняет информацию о компании, ставит приоритетные задачи, указывает на критичные моменты, назначает ответственное лицо, с которым аналитик будет держать связь. Далее специалисты настраивают ПО, ИБ-аналитик мониторит ситуацию в компании, выявляет нарушения и готовит отчеты.

Нулевой этап – до запуска аутсорсинга

Первым делом заказчик заключает договор и стороны подписывают NDA. Далее проводится анкетирование клиента. Получение подробных вводных о компании необходимо, чтобы аналитик мог приступить к работе, начал собирать и анализировать информацию.

Для погружения ИБ-специалиста в процесс, заказчик предоставляет следующую информацию:

- общий список сотрудников, чьи компьютеры будет контролировать DLP. Это нужно для правильной оценки действий пользователей (например, замдиректора может изучать бухгалтерскую документацию, а завхоз – нет);

- список сотрудников на «удаленке» (их следует контролировать в первую очередь, поскольку они владеют корпоративными данными, но остаются вне поле зрения руководства);

- перечень почтовых доменов (для мониторинга сообщений, отправленных и полученных на e-mail);

- информацию о конкурентах (для отслеживания связей с сотрудниками);

- должностные инструкции (для понимания бизнес-процессов) и др.

Первый этап – решение технических вопросов

Теперь сервис-провайдер ИБ-аутсорсинга приступает к решению технических задач. Вся работа ИБ-аналитика происходит на сервере, поэтому его нужно подготовить. Здесь есть несколько вариантов:

- если у заказчика локальный сервер, то подготовка к внедрению защитного ПО происходит совместно с ИТ-специалистом заказчика;

- если сервер находится в облаке, то подключение сервис-провайдер полностью берет на себя.

В зависимости от того, где развернута DLP-система, будет отличаться модель доступа к ней. Если DLP размещается на локальном сервере заказчика, то ИБ-аналитик может подключаться к нему и работать с DLP. В случае облака аналитик подключается к DLP удаленно, при этом доступ в инфраструктуру клиента ИБ-аналитику не нужен. В обоих вариантах подключения, заказчик может контролировать работу аналитика.

Второй этап – настройка защиты и приоритеты контроля

Еще до внедрения системы заказчик предоставляет информации об инфраструктуре: какие ПК контролировать, в каких филиалах, какой софт используется и пр.

Заказчик получает защиту с первого включения – в DLP больше 250 готовых политик безопасности под все типовые задачи (от поиска утечек до откатов и махинаций), в DCAP – больше 80 правил классификации документов, которые распознают и контролируют персональные данные, финансовые документы, коммерческую тайну, документы с грифами, файлы с паролями и т.д.

Третий этап – работа с инцидентами

Каждый день ИБ-аналитик мониторит ситуацию в компании заказчика. По заранее настроенным политикам безопасности аналитик проверяет, происходили ли инциденты, и просматривает перехват по всем каналам (переписки в корпоративных чатах, копирование данных на внешние устройства, в облачные хранилища, вывод на печать и т.д.). Если аналитик видит признаки мошеннической схемы, подготовку к «сливу» данных – проводит расследование. Аналитик знает, что именно ему делать с выявленными нарушениями: блокировать подозрительные действия сотрудников или же работать только в режиме мониторинга. Варианты реагирования обсуждаются с клиентом до запуска сервиса ИБ.

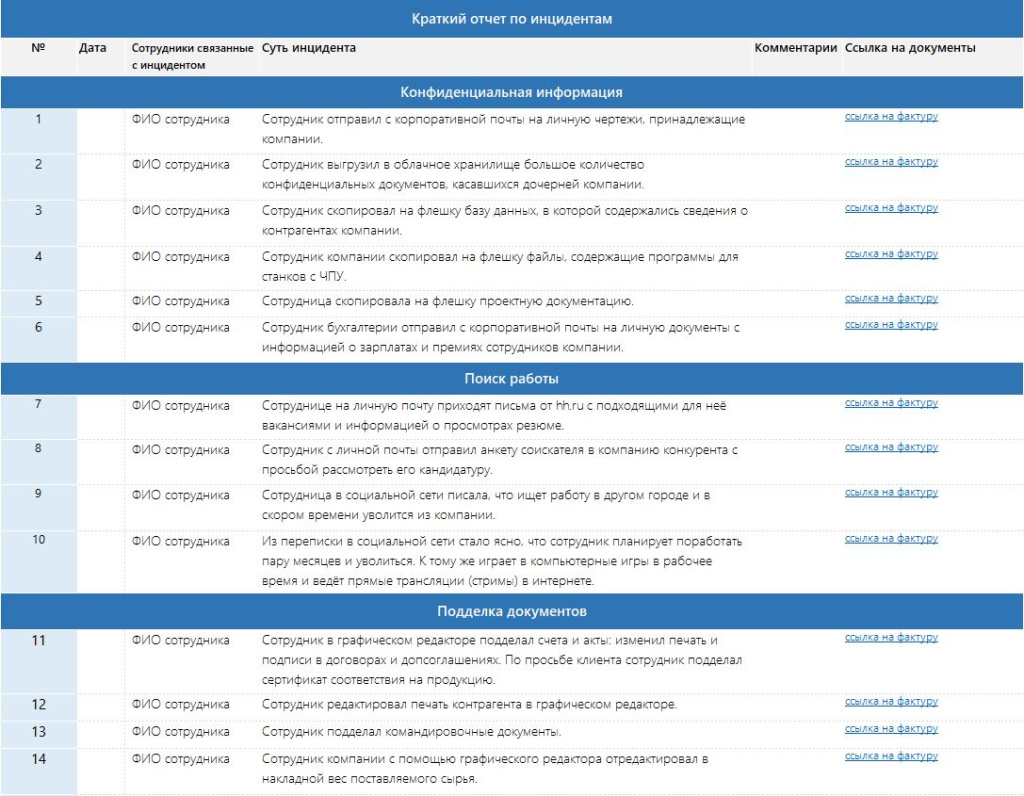

Четвертый этап – отчеты для заказчика

Помимо оперативных оповещений об инцидентах, требующих срочного вмешательства, аналитик высылает заказчику регулярные подробные отчеты. В них описаны все нарушения (и мелкие, и крупные). Инциденты разбиты по категориям, чтобы заказчику было проще сориентироваться, что происходит в компании и что требует особого контроля.

Пример краткого отчета об инцидентах

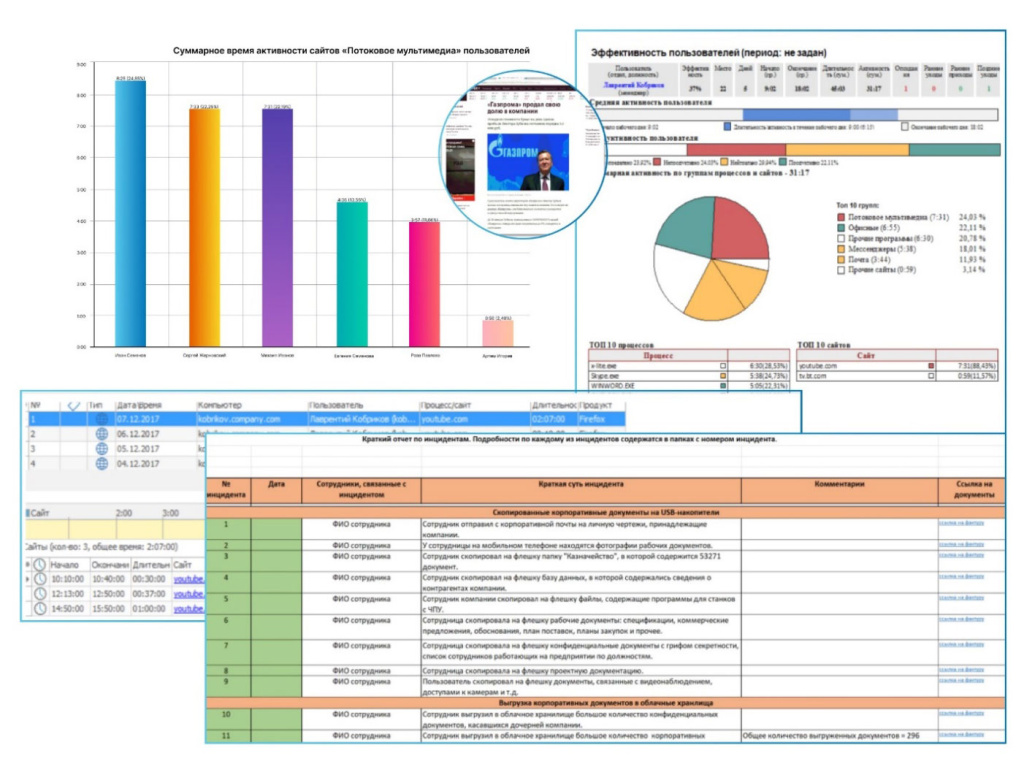

Также ИБ-аналитик мониторит продуктивность сотрудников. Нерациональное использование рабочего времени – самая распространенная проблема в любой компании. Если работник тратит на нерабочие вопросы суммарно по 3 часа в день, то за месяц набегает целая «нерабочая» неделя. Контроль помогает увидеть процент неэффективного использования рабочего времени, например, за счет переизбытка людей на местах, и поменять штатное расписание. Если же сотрудники перерабатывают, то можно проанализировать причины и при необходимости расширить штат.

Пример отчетов о продуктивности

Аналитик собирает значимую информацию из системы и предоставляет ее заказчику в ранее обговоренном графике. Если компания поставила на контроль от 50 до 200 ПК, первый отчет заказчик получит уже через две недели. За это время аналитик успеет собрать информацию по всем отделам и ПК. Далее ИБ-аналитик предоставляет заказчику отчеты по инцидентам за выбранный период (раз в день/неделю/месяц).

Помимо отчетов об инцидентах заказчик получит рекомендации по улучшению защиты. Рекомендации могут касаться общих вопросов информационной безопасности: обучение персонала цифровой грамотности, особенности введения режима коммерческой тайны и т.д. Однако общие советы аналитик дополняет индивидуальными рекомендациями, которые учитывают специфику компании. Например, нужно ли вводить корпоративные флешки, пора ли вводить в официальный запрет на использование некорпоративных облачных хранилищ и как правильно это сделать, стоит ли закрывать сотрудникам доступ к использованию личной почты и как правильно работать с непродуктивными сотрудниками.

Какой результат получает заказчик аутсорсинга ИБ?

- Ежедневный мониторинг на предмет выявления признаков мошенничества со стороны сотрудников (откатов, боковых схем).

- Ежедневный контроль эффективности сотрудников (выявление нарушений трудовой дисциплины, саботажа, прогулов и др.).

- Быстрое внедрение защитного ПО, если срочно нужно отчитаться перед регуляторами или выполнить требования законодательства.

- Экономию средств на зарплате штатного ИБ-специалиста и предотвращении инцидентов, которые приносят прямой финансовый ущерб.

- Объективные доказательства в случае нарушения. Заказчик получает «фактуру», непредвзятые данные об инцидентах: например, переписки с конкурентом или массовое скачивание конфиденциальных файлов.

В средней компании за месяц было выявлено более 100 инцидентов

Резюмируем

Подход «ИБ вне штата» выгоден заказчику тем, что он получает «прозрачную» и, что немаловажно, безопасную с точки зрения конфиденциальности услугу. У компании появляется внештатный профессиональный ИБ-аналитик, который будет обеспечивать защиту бизнеса от рисков со стороны сотрудников.

Вы можете проверить, подходит ли аутсорсинг именно вам – «СёрчИнформ» предлагает бесплатный пробный период в течение целого месяца.