Как обеспечить защиту данных в корпоративном сервисе

После ухода западных сервисов, компании начали делать ставку на отечественные решения и безопасность. Больше не хочется получать сообщение о том, что аккаунт удалят через неделю, и экстренно думать, что делать с базами данных. В статье рассказали, на какие критерии безопасности надо смотреть, чтобы выбрать качественный сервис.

Федор Чернов, руководитель отдела развития корпоративного мессенджера Compass, рассказывает о функциях защиты в корпоративных сервисах – какие должны быть и что дают.

Как защититься от внешних атак

Первое, чем интересуются компании – это защита данных от вмешательства извне. Чтобы проверить сервис на устойчивость к внешним угрозам, учтите пункты ниже.

Критерий №1: контроль инфраструктуры

На что смотреть: на наличие on-premise – можно или нет развернуть на своем сервере, при каких условиях и за какое время.

Что это дает: независимость от инфраструктуры поставщика продукта. Если что-то случится в дата-центрах вендора, бизнес это не затронет. В противном случае, если обрушится система сервиса, вы не сможете закрывать бизнес-задачи – придется или искать новое временное решение, или ждать, пока сервис восстановится. Ну и риск утечки выше.

Критерий №2: механизмы защиты внутри сервиса

На что смотреть: как хранятся данные и есть ли криптоконтейнер для сервера, что происходит с данными на устройстве и как шифруется информация при передаче. За безопасную передачу отвечают TLS 1.3 и DTLS протоколы, E2E шифрование будет плюсом.

Что это дает: безопасные аудио- и видеозвонки, защищенную отправку сообщений и файлов. В общем – полностью защищенную от перехвата извне коммуникацию.

Критерий №3: интеграция с системами безопасности компании

На что смотреть: есть ли встроенные интеграции с DLP и SIEM. А еще – как компании предлагают настроить эту интеграцию и не придется ли делать это самостоятельно. Разница – в затраченном времени.

Что это дает: корпоративный сервис находится внутри нужного контура безопасности – данные не вынесут без спроса и не скопируют на внешние носители, а происходящее внутри инфраструктуры проще отследить.

Критерий №4: защита устройств пользователей

На что смотреть: есть ли двухфакторная аутентификация, вход по пинкоду и биометрия. Плюсом будет, если сервис обнаруживает jailbreak и root на мобильных устройствах и блокирует доступ к данным сервиса от сторонних приложений.

Что это дает: если устройство украдут или взломают, к данным компании с меньшей вероятностью получат доступ. В случае чего можно будет заблокировать аккаунт по запросу с сервера за пару секунд.

Вам также может быть интересен материал Компас CIO:

Как защитить ПД клиентов от утечек и не разорить компанию

Начальник ИБ Первого Инвестиционного Банка делится практическими рекомендациями по защите персональных данных для среднего и малого бизнеса. В статье – детальный план минимально необходимых мер с конкретными бюджетами на каждый этап: от аудита безопасности до шифрования данных.

Как защититься от внутренних угроз

Фокусироваться только на внешних угрозах и, безусловно, доверять тому, что внутри, – ошибка. Прежде чем выбрать сервис, проверьте его по критериям внутренней безопасности.

Критерий №5: прописанная политика доступа к конфиденциальным данным

Что сделать: создать конкретный документ, в котором схематично прописано, кто, когда и к каким данным может получить доступ. Этот документ нужно передать офицеру ИБ.

Что дает: снизится риск ситуаций, когда к данным получил доступ человек или система, которые его получить не должны были. Вся информация хранится в нужных контурах безопасности.

Критерий №6: возможность гибко настраивать и ограничивать доступы

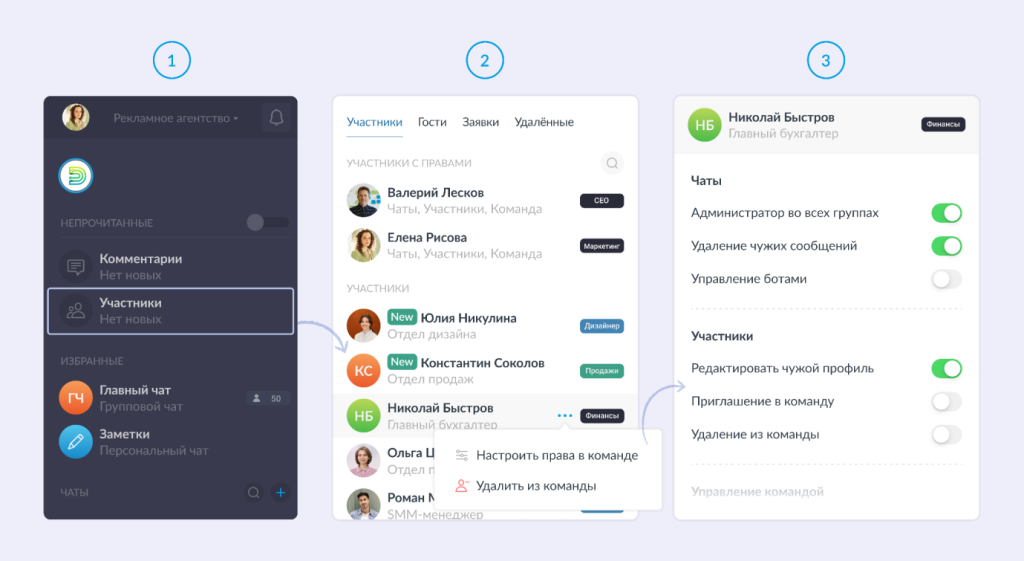

На что смотреть: проверить, есть ли в сервисе ролевая модель, можно ли регулировать видимость того или иного контента и настраивать к нему доступ. Например, запрещать просматривать и загружать файлы, ограничивать доступ к конкретным чатам, карточкам, статьям.

Что дает: гибкие настройки приватности помогают управлять данными компании и распределять их между отделами и участниками, сохранять независимость подразделений и управлять потоками и информации. Проще говоря – человек без доступа может никогда и не увидеть конфиденциальные данные, даже если работает в компании.

Критерий №7: отдельный контур для внешних пользователей

На что смотреть: есть ли дополнительный контур для внешних пользователей с возможностью ограничить видимость, права и доступ для гостей рабочего пространства.

Что дает: упрощается процесс работы с подрядчиками, партнерами и внештатными сотрудниками. Можно давать им ограниченный доступ в пространство и не переживать за данные.

Критерий №8, бонусный: тренинги и тестирование сотрудников

На что смотреть: частоту и качество тренингов внутри компании. Кажется, что все уже давно знают про фишинг, безопасность и адекватность, но на деле сотрудники – самый тонкий слой любой системы. Поэтому важно понимать, в каком состоянии система и подтягивать ее с помощью тренингов.

Что делать: прозрачно объяснять все как про базу – типа паролей и двухфакторки, так и про противодействие фишингу и социальной инженерии.

Какая еще защита бывает

Желательно проводить регулярные аудиты безопасности как технологической стороны сервиса, так и всей системы в целом. Помогут пентесты, чтобы проверить уязвимости в вашей сети, программном обеспечении, простоте взлома паролей и получения доступа к данным.

Бонусом: обращайте внимание на то, проводит ли сервис собственный аудит и получает ли оценку независимых экспертов, обычно в разделе безопасности корпоративные решения публикуют информацию об этом и даже пишут дату последней проверки.

Итоги: 8 критериев безопасности корпоративного сервиса

- Контроль инфраструктуры: проверьте, возможно ли развернуть сервис на своих серверах (on-premise). Это поможет сохранить независимость от дата-центров поставщика, снизит риск утечки данных и даст возможность работать даже при сбоях сервиса.

- Механизмы защиты внутри сервиса: выясните, как хранятся данные, есть ли шифрование данных на сервере и при передаче – TLS 1.3, DTLS и E2EE. Это защитит от перехвата данных и обеспечит конфиденциальность коммуникации (звонков, сообщений, файлов).

- Интеграция с системами безопасности: проверьте, есть ли интеграция с DLP и SIEM. Так вы сможете управлять доступом к данным, контролировать действия сотрудников, обнаруживать утечки.

- Защита устройств пользователей: проверьте наличие двухфакторной аутентификации, биометрии, обнаружения jailbreak и root на мобильных устройствах. Так получите дополнительный уровень безопасности для аккаунтов и защитите данные даже при краже устройства.

- Политика доступа к конфиденциальным данным: проверьте документы, описывающие, кто, когда и к каким данным может получить доступ. Так помешаете несанкционированному доступу к данным и обеспечите их безопасность внутри компании.

- Гибкие настройки доступа: проверьте возможность регулировать видимость контента, ограничивать доступ к чатам, файлам, статьям. Так сможете управлять потоками информации, защищать данные от нежелательного просмотра и разделять доступ для разных подразделений и пользователей.

- Отдельный контур для внешних пользователей: проверьте возможность создавать отдельный контур для внешних пользователей с ограниченным доступом. Это поможет безопасно взаимодействовать с партнерами и подрядчиками и предотвращать утечки.

- Тренинги и тестирования сотрудников: регулярно проводите тренинги по кибербезопасности. Рассказывайте про фишинг, пароли, двухфакторку и прочие фичи и кейсы.