Обмануть преступника: для чего применяется система имитации ИТ-инфраструктуры

В 2022 году число кибератак на российские компании выросло почти в два раза по сравнению с предыдущим годом, а число атак, направленных на получение финансовой выгоды, выросло втрое.

В 2022 году число кибератак на российские компании выросло почти в два раза по сравнению с предыдущим годом, а число атак, направленных на получение финансовой выгоды, выросло втрое.

В даркнете почти в полтора раза выросло количество предложений о продаже доступов к инфраструктуре промышленных объектов.

Более 60% инцидентов информационной безопасности многие месяцы остаются незамеченными. Среднее время обнаружения состоявшейся атаки по разным оценкам варьируется от 200 до 99 дней. Службы ИБ фактически не успевают за злоумышленниками, на что и рассчитаны целевые атаки.

На сегодняшний день целевые атаки и продажа доступов превратились в бизнес, цена вопроса составляет от 500 до 5000-6000 долларов США, и чтобы сделать этот бизнес невыгодным, важно значительно повысить стоимость атаки. О том, как это сделать, рассказывает руководитель направления экспертизы и аналитики компании «Гарда Технологии» (входит в ГК «Гарда») Алексей Семенычев.

Как родилась идея Deception

Технологии все глубже интегрируются во все сферы жизни человека. Информационные системы и сети передачи данных давно стали обыденностью и находят все больше применения в промышленных, финансовых и государственных учреждениях.

Сети современных организаций состоят из множества разных объектов. Физические коммутаторы и маршрутизаторы, серверы и рабочие станции, принтеры и консоли управления промышленным оборудованием, виртуальные машины и контейнеры приложений, веб-сервисы и базы данных, операционные системы. Все это уже использует бизнес на пути к цифровизации. Наряду с положительным эффектом от использования цифровых инструментов есть и негативный. В совокупности и по отдельности они становятся лазейками, по которым злоумышленник может «проникнуть в организацию». Однако современный арсенал средств информационной безопасности позволяет выявлять активность злоумышленника на ранних этапах – до нанесения серьезного ущерба. Один из классов таковых решений строится на базе технологии Deception. Это централизованные системы управления ложными сетевыми объектами или иначе – системы имитации ИТ-инфраструктуры.

Deception – централизованная система управления сетевыми ловушками. Системы DDP (Distributed Deception Platform, платформа для создания распределённой инфраструктуры ложных целей) предназначены для развертывания сетевых ловушек в инфраструктуре, сбора и анализа данных, полученных с сетевых ловушек, предоставления результатов пользователю системы.

Цель использования DDP – отвлечь внимание злоумышленника от продуктивной информационной инфраструктуры на себя. Очень важно, чтобы ловушки выглядели наиболее правдоподобной копией реального объекта: базы данных, веб-сервера, сервиса удаленного управления. Поэтому практически обязательной стала необходимость эмулировать работу таких протоколов и служб, как HTTP/HTTPs, RDP, SSH, SMB, memcash, proxy, pptp, mqtt, mysql, mssql, mongo и др. Это позволяет одинаково уместно выглядеть в инфраструктуре государственного, финансового или промышленного учреждения.

Ключевыми преимуществами технологии Deception являются несколько ее особенностей.

Во-первых, это простота эксплуатации. Решение легко внедрить и эксплуатировать, так как оно самостоятельно имитирует объекты инфраструктуры и работает параллельно с реальными объектами инфраструктуры вне зависимости от них. Кроме того, решение легко масштабируется.

Во-вторых, система позволяет выявлять атаки с использованием новейших или неизвестных инструментов, например, 0-day, то есть создает условия для проактивной защиты.

В-третьих, Deception-системы не задействованы в бизнес-процессах организации, любые обращения к ним уже можно считать угрозой, поэтому они обеспечивают высокую точность.

И, наконец, Deception позволяет имитировать широкий спектр инфраструктур, включая классические среды обмена и обработки данных, среды IoT или АСУ ТП. Данные, поставляемые системой, подходят для обработки автоматизированными правилами, например, в SIEM-системах.

Для того чтобы максимально эффективно использовать время персонала службы информационной безопасности, современное DDP-решение должно обладать дополнительными возможностями.

Система должна «уметь» создавать в сети эмуляцию реальной инфраструктуры любого размера в несколько кликов мышкой. Также для большей реалистичности она должна имитировать взаимодействие с ловушками, как с реальным продуктивным сервисом, чтобы злоумышленник не распознал ее по косвенным признакам. Решение должно создавать и использовать индивидуальные, характерные для конкретного заказчика данные.

Очевидно, что импортозамещение стимулирует переход бизнеса на отечественные операционные системы. Как следствие, у пользователя должны быть возможности запустить Deception хотя бы на одной из них.

Желательно, чтобы продукт имел сертификат ФСТЭК или находился в стадии сертификации. Нужно признать, что пока у регулятора не сформирована нормативная база и подход к оценке Deception, однако работы в этом направлении уже ведутся, и в перспективе ближайших 1-2 лет будет сформирована база отечественных решений, нормы и подходы к регулированию систем этого класса.

Перспективы Deception

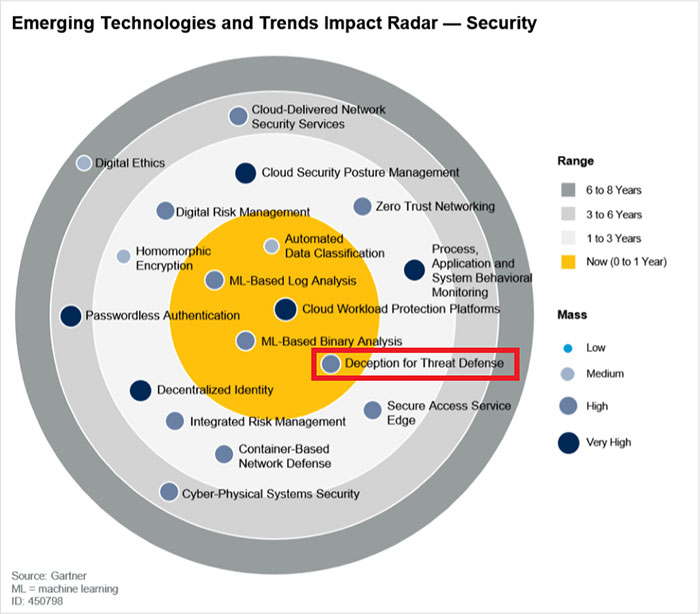

В 2020 году Gartner назвала Deception наиболее важной новой технологией защиты информации, и указала, что технология достигнет зрелости уже в течение года.

Мировой рынок систем класса Deception растет на 13-15% в год. Cами системы стали широко применяться специалистами служб информационной безопасности. Их активно используют госорганизации, именно там в 2022 году было сосредоточено 35,7% спроса.

Как же Deception может помочь в решении реальных задач?

Для ответа на этот вопрос необходимо разобрать, как злоумышленники проникают в инфраструктуру компании.

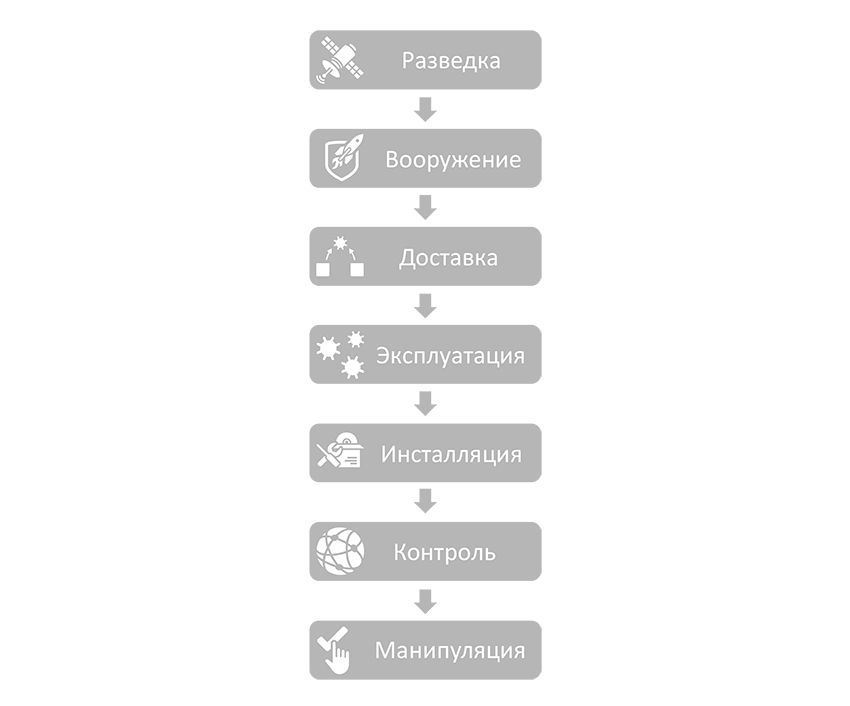

Методику атаки на объекты ИТ-инфраструктуры принято описывать с помощью цепочки KillChain, которая состоит из 7 шагов.

1. Разведка

На этом шаге злоумышленники проводят разведку внешнего периметра организации, ищут возможные пути проникновения, исследуют открытые порты и интерфейсы, пытаются узнать версии используемого оборудования и программного обеспечения.

2. Вооружение

Злоумышленники подбирают инструменты для проникновения: эксплойты и бэкдоры, шеллы – все, что принесет пользу.

3. Доставка

Злоумышленники доставляют вредоносную нагрузку в инфраструктуру заказчика. Это может быть рассылка по email, загрузка через веб или зараженный USB-носитель.

4. Эксплуатация

Запуск вредоносной нагрузки в системе жертвы с помощью действий пользователя или на этапе автоматической обработки.

5. Инсталляция

Установка вредоносного программного обеспечения в систему жертвы.

6. Контроль

Передача контроля над зараженной системой злоумышленнику. Как правило, это соединение с сервером управления или передача маркера информирующего о получении контроля.

7. Манипуляция

Выполнение действий. Злоумышленник реализует цели атаки: кражу данных, шифрование файлов, подмену и удаление данных, разрушение ИТ-инфраструктуры компании, а в некоторых случаях и реальной инфраструктуры (вспомним Stuxnet).

Теперь, понимая подходы к атаке, можно приступить к организации защиты с использованием Deception.

Рассмотрим на примере. Злоумышленник провел внешнюю разведку и выяснил email-адреса сотрудников организации и используемое антивирусное программное обеспечение (ПО). Сформировал пакет вредоносного ПО, которое не детектируется используемыми антивирусными программами, и успешно провел фитиновую атаку на нескольких сотрудников организации.

Получив контроль над их рабочими станциями, злоумышленник, находясь в доверенном контуре, принялся исследовать внутреннюю инфраструктуру компании, заражая дополнительные узлы и повышая свои привилегии до администратора объектов внутренней инфраструктуры.

Захватив контроль над внутренней инфраструктурой организации, злоумышленник начал кражу данных.

Как можно выявить подобную активность, если не использовать Deception?

Антивирусное ПО уже не сработало, так как злоумышленник специально подготовил такие инструменты атаки, которые им не определяются.

Однако в выявлении атаки могут помочь другие системы:

· На уровне сети могут помочь средства мониторинга сетевой инфраструктуры (NTA/NDR-системы), они могут зафиксировать как передачу вредоносных объектов по сети, так появление в сети аномалий в виде новых сервисов, новых связей между хостами, передачи чувствительных данных наружу.

-

Межсетевые экраны могут показать попытки соединения на заблокированные порты.

-

DLP-системы предотвратят нелегитимный доступ к данным и попытки нарушения прав доступа.

-

Системы контроля доступа зафиксируют попытки получения доступа и использования привилегий.

-

В логах серверов и рабочих станций появится информация об авторизации и использовании привилегий.

Далее всю эту информацию необходимо структурировать, сопоставить и «сделать выводы». Для этого применяется SIEM.

Но и он не оказывается панацеей, так как правила автоматической корреляции данных довольно сложны и зависят от инфраструктуры компании. Кроме того, не стоит забывать, что в нашем случае не сработал антивирус – один из источников данных.

В любом случае для отражения подобной сравнительно простой атаки, когда злоумышленник имеет минимальные знания о вашей инфраструктуре, и реализовать которую вполне по силам одному человеку, потребуется целая команда хороших специалистов по информационной безопасности.

Нужно будет настроить и постоянно мониторить значительный пул средств защиты, реагировать на полученные ложноположительные срабатывания, настраивать правила корреляции событий.

В общем, затраты обещают быть высокими, а результат принятых мер может оказаться ничтожным, о чем недвусмысленно говорит статистика.

Как выявить активность с использованием Deception?

-

Злоумышленник успешно получил контроль над рабочей станцией пользователя и начал исследование инфраструктуры заказчика, наткнулся на сервисы, имитируемые системой Deception, система оповестила ИБ-специалиста в первый раз.

-

Злоумышленник попытался получить контроль над сервисом, который имитирует Deception-система, система оповестила ИБ-специалиста во второй раз.

Так как Deception не является частью инфраструктуры заказчика, то любое обращение к ней – уже повод для беспокойства, а попытка получения доступа к сервису – однозначное указание на атаку. Подобное поведение системы легко автоматизируется и не требует сложных интерпретаций и сопоставлений со стороны персонала службы информационной безопасности.

Другой ситуацией, в которой Deception-системы хорошо себя проявляют, являются 0-day уязвимости

Не секрет, что сигнатурные, да и некоторые поведенческие методы обнаружения обычных СЗИ ориентированы на уже известные уязвимости или методы атаки. Более того, даже правила корреляции в SIEM могут учитывать эту особенность. И если вредоносный софт, эксплуатирующий 0-day, проникнет в инфраструктуру, то можно с большой долей вероятности сказать, что обнаружен он не будет. Стоит сказать, что эвристические методы обнаружения могут быть проблематичны в контексте антивирусов, даже установленных в более или менее статичной среде рабочих станций. А если говорить об эвристике в полноценной гетерогенной ИТ-инфраструктуре современной компании, то проблема становится еще острее. Для того чтобы она работала, необходим большой штат квалифицированного ИТ- и ИБ-персонала.

А что с Deception?

Представим ситуацию, для sql-сервера обнаружен 0-day уязвимость, вредонос перемещается по сети, кочуя с одного sql-на другой, не светится на машинах пользователей, да и на серверах оставляет минимум следов. Но ровно до тех пор, пока не наткнется на имитацию sql-сервера от DDP-системы. Пытаясь поэксплуатировать 0-day на нем, вредоносное ПО оставит после себя предупреждения об атаке, имя и отпечаток файла, вызываемые команды, данные хоста, с которого он пришел и сервиса, который он поражает. Эти данные значительно облегчат службе информационной безопасности локализацию и устранение угрозы еще до того момента, как для 0-day уязвимости производитель подготовит патч.

Вывод

Deception-системы представляют собой тот самый тип продукта, который силен не столько своей технической реализацией, сколько простой и эффективной концепцией.

Они успешно имитируют как отдельные сервисы, так и целые блоки инфраструктуры. Конечно, использование подобных систем не заменит квалифицированный персонал, но за счет простоты и высокой точности значительно снизит нагрузку на службу ИБ. Это тот редкий тип систем, который реально способен работать в режиме «красной лампочки».

Безусловно, Deception-системы не лишены недостатков. Для своей работы они требуют инвентаризации инфраструктуры и понимания ИТ- и ИБ-персоналом процессов, протекающих в ней. Но в значительной степени это характерно для всех современных средств защиты информации. А инвентаризация и контроль процессов — это вообще основа безопасности.

На сегодняшний день Deception-системы имеют неоспоримые достоинства и лишены значительных недостатков. Это тот тип систем, который оптимизирует расходы на ИТ, причем эта экономия довольно прозрачна. Deception сегодня – это инструмент, который работает просто, быстро и точно.