Компрометация почты: как защитить бизнес от BEC-атаки

Атака через электронную почту – один из излюбленных способов киберпреступников для компрометации информации компании. Только в 2022 году с BEC (Business Email Compromise) в России столкнулись 60% компаний, средняя сумма ущерба выросла вдвое по сравнению с предыдущим годом – до 4 млн руб. Почему так распространены бэк-атаки и как от них защититься, рассказал Алексей Дрозд, начальник отдела информационной безопасности «СёрчИнформ».

Атака через электронную почту – один из излюбленных способов киберпреступников для компрометации информации компании. Только в 2022 году с BEC (Business Email Compromise) в России столкнулись 60% компаний, средняя сумма ущерба выросла вдвое по сравнению с предыдущим годом – до 4 млн руб. Почему так распространены бэк-атаки и как от них защититься, рассказал Алексей Дрозд, начальник отдела информационной безопасности «СёрчИнформ».

Цели киберпреступников и последствия для бизнеса

BEC-атака – атака, основанная на социальной инженерии, при которой происходит компрометация корпоративного ящика. Перед ее реализацией злоумышленники собирают информацию о потенциальной жертве и компании, в которой она работает. Киберпреступнику не составляет труда найти и использовать полученные факты против жертвы и ее коллег, так как многие сотрудники открыто публикуют информацию о себе в личных блогах и соцсетях, где и кем работают, куда уезжают в отпуск и т.д. Однако злоумышленники больше всего заинтересованы в сведениях о руководстве: почтах, датах командировок, а также данных по оплатам и счетам в компании. С ними киберпреступнику проще обмануть, например, главного бухгалтера и получить от него денежный перевод на «подложный» счет.

Для реализации атаки злоумышленник может взломать электронную почту компании или ее контрагентов. Ознакомившись с перепиской – сымитировать продолжение разговора, используя полученную информацию в своих целях. Но киберпреступники не всегда пишут с взломанной почты, они могут зарегистрировать фишинговый домен, похожий на оригинальный, и продолжать переписку оттуда. Например, @serchinform.ru вместо @searchinform.ru. Такой метод подмены называется тайпсквоттинг – использование названия домена компании с ошибочным написанием.

Так, в 2019 году у китайского венчурного фонда, который хотел вложить деньги в израильский стартап, был украден 1 миллион долларов. Киберпреступники вклинись в переписку двух фирм: начали вести диалог с фондом от лица стартапа и со стартапом от лица фонда. Для реализации атаки злоумышленники использовали подменные домены, которые отличались от настоящих только одной буквой «s», она была добавлена в конец доменного имени.

Популярность данного типа атак можно объяснить быстротой и простотой реализации. Недавнее исследование Microsoft Security Intelligence показало, что весь процесс с момента первого входа в систему до удаления отправленного письма у злоумышленника может занять 2 часа. При этом киберпреступник получает неплохие денежные бонусы или достигает других целей – получает доступ к инфраструктуре или конфиденциальной информации. Последний вариант работает аналогично фишинговым сайтам – злоумышленники пытаются убедить жертву перейти по ссылке или открыть вложение, чтобы начать заражение. С недавнего времени злоумышленники используют BEC-атаки, чтобы заполучить и физические активы (например, товары).

От одной из атак чуть не пострадал поставщик сахара. Злоумышленник в почтовой переписке просил отправить по определенному адресу грузовик сахара в кредит. Однако сотрудник, получивший письмо, заметил, что в email-адресе есть ошибка – в доменном имени написана лишняя буква. Специалист связался с фирмой, чтобы выяснить, работает ли у них в компании человек, от которого пришло письмо, ответ был отрицательным. В итоге киберпреступнику не удалось получить бесплатный продукт.

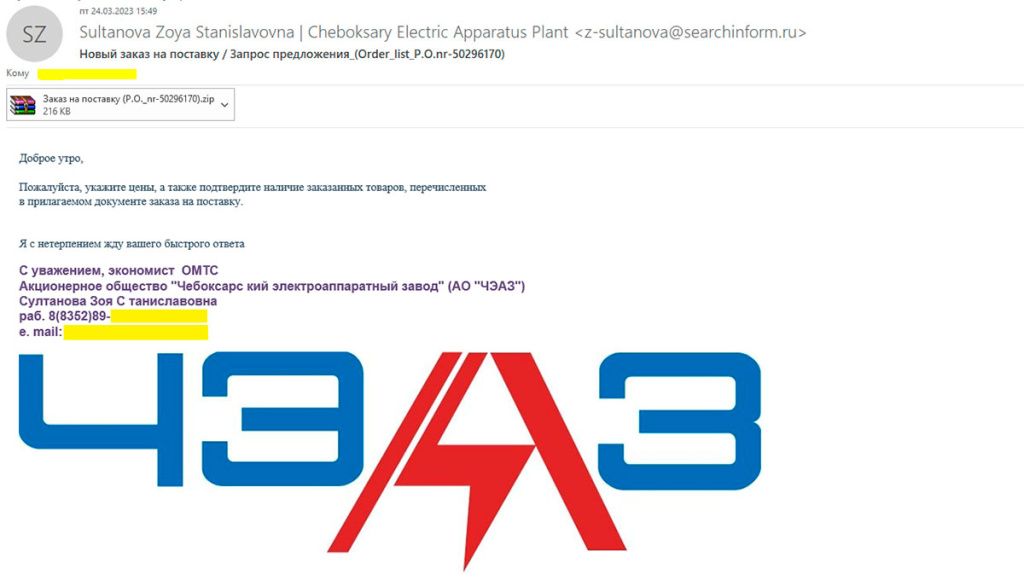

Недавно в один из отделов нашей компании пришло письмо с запросом на поставку товаров. Переписку со второй стороной никто не вел, поэтому точной цели данного сообщения мы знать не можем. Однако в теории наш адресант мог запросить отправку какого-либо товара в кредит, и, если бы мы его продавали, письмо могло заинтересовать.

В таких письмах следует внимательно проверить почту отправителя, в нашем случае есть расхождения в названии домена и компании-отправителя. Однако, возможно, это сделали просто для привлечения внимания, так как в подписи указана существующая почта с правильным доменом. В письме есть несколько опечаток, поддельные письма часто содержат в себе ошибки. Телефон из подписи не опубликован в открытом доступе, но после сравнения с номерами на сайте компании можно сказать, что он близок к настоящему.

Если подобное письмо пришло от вашего контрагента, который обычно общается иначе, убедитесь напрямую у его начальства или секретаря, что это он. Позвоните в головной офис и уточните, работает ли данный сотрудник в организации и отправлял ли он письмо.

Как еще может выглядеть BEC-атака

Почта – это не единственное место, где злоумышленник может попытаться осуществить атаку, она может быть одним из этапов. Не так давно преступники начали использовать виртуальные платформы для встреч, например, Zoom, чтобы заставить сотрудников перевести средства или поделиться конфиденциальной информацией. Подобные махинации могут включать в себя дипфейк-технологии, в ряде случаев – подмену видеоизображения.

Например, злоумышленник взламывает почтовый ящик руководителя и отправляет сотрудникам приглашение на видеоконференцию. Во время звонка делает подмену изображения и пишет в чат, что связь плохая или микрофон не работает. После чего добавляет, что хотел договориться о переводе средств и пишет инструкцию, куда их отправить.

Такие инциденты фиксируют в США, однако не исключено, что с развитием технологий по созданию дипфейков и снижением стоимости реализации, интерес к данному методу может появиться у хакеров других стран.

Предотвратить реализацию BEC-атаки можно, но для этого нужно знать хотя бы базовые правила информационной безопасности и ответственно подходить к выполнению рекомендаций от ИБ-специалистов.

Выстраиваем защиту от компрометации корпоративной электронной почты

Так как BEC-атаки основаны на социальной инженерии, защита должна строиться комплексно. В первую очередь, нужно подготовить сотрудников, далее – использовать защитные решения, а также ввести регламенты.

Обучение сотрудников киберграмотности – важный шаг на пути к безопасности. Без должной подготовки работник не распознает подозрительное письмо с первой попытки, что обернется для компании серьезными финансовыми потерями. Подготовку персонала можно проводить самостоятельно: рассказать, что такое фишинговые письма и BEC-атаки, как отличить фейковое письмо от настоящего, после теории тренировать сотрудников на практике (делать учебные рассылки поддельных писем). Если у организации не хватает ресурсов для самостоятельного обучения, стоит обратиться к профессионалам. Например, наша компания уже третий год проводит обучения по киберграмотности для бизнеса, а также государственных и муниципальных учреждений. Также можно сохранить и разослать несколько лёгких памяток, которые помогут провести профилактику по целому ряду угроз (фишинговым письмам, использованию легких паролей, установку программ и т.д.).

Второй шаг – использовать инструменты для защиты почты. Это программное обеспечение для борьбы с внешними угрозами, например, NGFW – для предотвращения сетевых атак, антиспам – для сокращения числа фишинга, протоколы SPF, DKIM и DMARC – для проверки подлинности отправителей.

Некоторые инструменты для защиты от внутренних угроз тоже могут решить эту задачу. Например, недавно в своей DLP мы добавили функционал, который отличает настоящий домен собеседника от поддельного.

Также следует ввести внутри компании регламенты, по которым сотрудники будут проводить проверку платежей вне электронной почты или другие действия, которые обеспечат многофакторную аутентификацию.

Количество BEC-атак увеличивается. В 2022 году число инцидентов в России выросло на 15% по сравнению с 2021. Это значит только одно – компаниям необходимо обеспечить качественную защиту и тем самым снизить риски и последствия компрометации корпоративной почты.