Как реально проверить эффективность системы кибербезопасности?

- Что такое анализ/оценка защищенности?

- Какими бывают уязвимости

- Сканеры уязвимостей и другие полезные инструменты

- Комплексные подходы к поиску уязвимостей

- Выводы

- Откуда брать данные об уязвимостях

Обеспечение информационной безопасности является одной из ключевых задач для любой организации. Оценка уровня защищенности помогает понять, насколько надежно защищены информационные системы и активы компании от киберугроз.

Обеспечение информационной безопасности является одной из ключевых задач для любой организации. Оценка уровня защищенности помогает понять, насколько надежно защищены информационные системы и активы компании от киберугроз.

Алексей Лукацкий, эксперт по кибербезопасности компании Positive Technologies, рассказал о множестве подходов к оценке безопасности и поиску уязвимостей: от выполнения инструкций ФСТЭК до bug bounty. Особое внимание уделил не только поиску уязвимостей, но и выстраиванию эффективных процессов по их оперативному устранению. Поделился опытом организации оценки защищенности в крупных компаниях и дал ценные рекомендации по выбору инструментов анализа уязвимостей.

Что такое анализ/оценка защищенности?

Желая проверить уровень защищенности, часто предлагают провести аудит или аттестацию, особенно если речь идет о государственных организациях. Но в рамках аудита проверяют не реальную защищенность, а только выполнение неких требований, например, требований регуляторов, внутриотраслевых или внутрикорпоративных. «То есть таким образом мы проверяем соответствие ИТ-систем бумаге, – замечает Алексей. – Но хакеры не читают никаких бумаг. Они просто бьют в слабые места. Наша задача – проверить, есть ли у нас такие слабые места и насколько они уязвимы».

Существуют различные методы оценки защищенности, отличающиеся по параметрам и получаемым результатам. Предметом проверки могут быть по степени увеличения важности: исходный код, приложения (внутренние и внешние), узел/сегмент (сервер, виртуальная машина, контейнер и тому подобное), информационная система (например, ERP – система или средства удаленного доступа), инфраструктура, бизнес-процессы, организация.

Необходимо выстроить процесс проверки защищенности организации в целом, подчеркивает Алексей, но поясняет, что это нереально сделать ни одномоментно, ни раз и навсегда. В любом случае путь будет долгим, а движение постепенным и постоянным.

Рис. 1. Уровень защищенности российских компаний. Данные Positive Technologies

Обсуждению методик и подходов российских регуляторов к контролю уровня защищенности посвящена значительная часть доклада, предоставлены ссылки на ключевые документы и нормы. Часть организаций вскоре будет в обязательном порядке проверяться ФСБ на уязвимости, и будут выдаваться предписания, обязательные к исполнению. Аналогичную работу намечает проводить и ФСТЭК, и РКН. «Это общий тренд – желание государства контролировать уровень защищенности отдельных организаций и компаний. Причем проверять все регуляторы, скорее всего, будут одни и те же компании, но каждый по-своему», – полагает Лукацкий.

Докладчик отмечает, что считать софт, сделанный в России, доверенным, а софт, сделанный в других странах, недоверенным, нет никаких оснований. «Кибербезопасность не различает стран происхождения, анализировать нужно совершенно по другим параметрам».

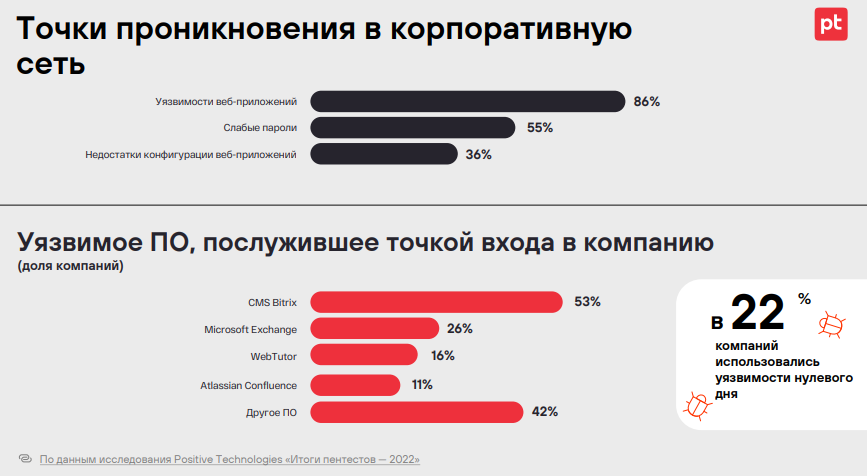

Рис. 2. Точки проникновения в сеть и уязвимое ПО

Какими бывают уязвимости

Уязвимости встречаются в программном обеспечении, в аппаратном обеспечении, в конфигурации систем, в архитектуре систем, в поведении людей, в моделях и алгоритмах, в данных. Методики ФСТЭК касаются только первых трех пунктов, считает Алексей, а заниматься надо всеми потенциально уязвимыми объектами. При этом он подчеркивает, что так как объектов много и самих уязвимостей тоже много, то не бывает универсального средства оценки всех видов уязвимостей. Лучше всего, по его мнению, обстоит дело с фиксацией уязвимостей в ПО. Число таких уязвимостей быстро растет и коррелирует с объемом кода: больше кода – больше уязвимостей, в том числе в коде, созданным ИИ.

После того, как уязвимости обнаружены, надо оценить, насколько они критичны и могут ли привести к действительно опасной ситуации или даже к недопустимому событию? Для этого нужна целая система постоянных проверок. В Cisco она есть, докладчик рассказывает о своем опыте работы с ней.

Нужно приоритизировать уязвимости, подчеркивает Лукацкий. Заниматься всеми подряд нет смысла. Нужно выбирать те, которые надо искать и устранять в первую очередь, причем ориентируясь не только на опасность самих уязвимостей, но и на то, в каких именно системах, в каком ПО, на каких рабочих местах они найдены. Все это влияет на приоритетность их устранения. «Фокусируясь на важном, вы сможете достигнуть большего, чем пытаясь проверять и патчить все подряд», – напоминает эксперт.